什么是指挥与控制攻击?

近十年来,恶意网络攻击 呈上升趋势。最具破坏性的攻击之一通常是通过 DNS 执行的,它是通过指挥和控制(也称为 C2 或 C&C)完成的。指挥和控制被定义为威胁参与者通过网络与被入侵设备进行通信的一种技术。

C2 通常涉及一个或多个隐蔽渠道,但根据攻击的不同,具体机制也会有很大差异。攻击者利用这些通信渠道向被入侵设备发送指令,以下载其他恶意软件、创建僵尸网络或外泄数据。

根据 MITRE ATT&CK 框架,对手使用的指挥控制策略超过 16 种,其中包括许多子技术:

- 应用层协议

- 通过可移动媒体进行通信

- 数据编码

- 数据混淆

- 动态分辨率

- 加密通道

- 备用通道

- 入侵工具转移

- 多级通道

- 非应用层协议

- 非标准端口

- 协议隧道

- 代理

- 远程访问软件

- 交通信号

- 网络服务

指挥与控制攻击如何运作

攻击者首先建立一个立足点来感染目标机器,而目标机器可能位于 新一代防火墙之后。这可以通过多种方式实现:

- 通过一封网络钓鱼邮件,其中:

- 诱使用户点击链接进入恶意网站

或 - 打开会执行恶意代码的附件

- 诱使用户点击链接进入恶意网站

- 通过浏览器插件的安全漏洞。

- 通过其他受感染的软件。

一旦通信建立,受感染的机器就会向攻击者的服务器发送信号,寻找下一条指令。被入侵的主机将执行攻击者 C2 服务器发出的命令,并可能安装其他软件。许多攻击者试图将 C2 流量与 HTTP/HTTPS 或 DNS 等其他类型的合法流量混合。目的是避免被发现。

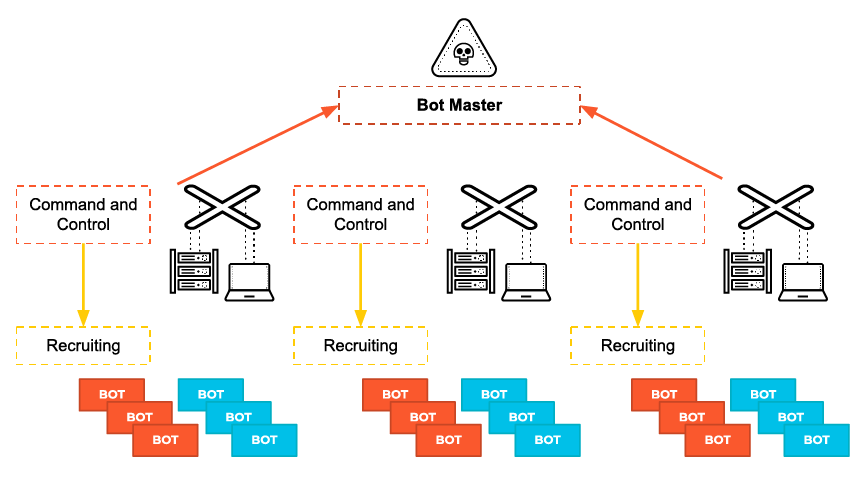

攻击者现在可以完全控制受害者的电脑,并执行任何代码。恶意代码通常会传播到更多的计算机上,形成僵尸网络--一个受感染设备的网络。这样,攻击者就可以完全控制公司网络。

指挥和控制是杀伤链(由洛克希德-马丁公司提出)的最后阶段之一。它发生在威胁参与者完成目标之前。这意味着攻击者已经绕过了其他可能已经到位的安全工具。因此,对于安全专业人员来说,迅速发现和防止 C2 至关重要。

指挥与控制技术的类型

C2C 攻击有三种不同的模式。这些模型决定了受感染机器与命令和控制服务器的通信方式。每一种设计都是为了尽可能有效地逃避发现。

1.集中式架构

这可能是最常见的模式,很像客户服务器事务架构。新电脑感染僵尸后,会通过启动与 C&C 服务器的连接加入僵尸网络。一旦加入频道,机器人就会在 C&C 服务器上等待机器人管理员的指令。攻击者通常使用流行的 C2c 服务器托管服务。

这种模式很容易检测和拦截,因为命令来自一个源头。因此,可以快速检测并阻止 IP。不过,一些网络犯罪分子调整了他们的方法,在设置中采用了负载平衡、重定向器和代理。在这种情况下,检测工作更具挑战性。

2.点对点(P2P)架构

这种模式是分散式的。僵尸网络成员不依赖中央服务器,而是在节点之间传输命令。这使得 P2P 模式更难被发现。即使检测到,通常也只能一次摧毁一个节点。

点对点模式经常与集中模式结合使用,形成混合配置。当主服务器被入侵或瘫痪时,P2P 架构可作为备用。

3.随机架构

到目前为止,随机结构模型是最难检测的。这是设计好的。其目的是防止安全人员追踪和关闭 C&C 服务器或识别僵尸网络的指挥链。这种模式通过从不同来源向受感染主机(或僵尸网络)传输通信来发挥作用:

- IRC 聊天室

- CDN

- 社交媒体评论

- 电子邮件

网络犯罪分子通过选择可信、常用的来源来提高成功几率。

被 C&C 瞄准的设备

指挥和控制攻击几乎可以针对任何计算设备,包括但不限于

- 智能手机

- 平板电脑

- 台式机

- 笔记本电脑

- IoT 设备

由于各种原因,IoT 设备 有可能增加 C&C 风险:

- 由于用户界面有限,它们很难控制。

- IoT 设备通常本身就不安全。

- 智能对象很少打补丁,如果有的话。

- 物联网设备通过互联网共享大量数据。

黑客通过指挥和控制能实现什么

- 恶意软件传输:只要控制了受害者网络中被入侵的机器,对手就能触发更多恶意软件的下载。

- 数据被盗敏感数据(如财务文件)可能会被复制或传输到攻击者的服务器上。

- 关闭:攻击者可以关闭一台或多台机器,甚至导致公司网络瘫痪。

- 重新启动受感染的计算机可能会突然反复关机和重启,这可能会扰乱正常业务运营。

- 防御回避:反病毒者通常会试图模仿正常的、预期的流量,以避免被检测到。根据受害者网络的不同情况,攻击者以不同程度的隐蔽性建立指挥和控制,以规避安全工具。

- 分布式拒绝服务:DDoS 攻击通过互联网流量淹没服务器或网络,使其不堪重负。僵尸网络建立后,攻击者可指示每个僵尸向目标 IP 地址发送请求。这就造成了对目标服务器的请求堵塞。

其结果就像高速公路上的交通堵塞--被攻击 IP 地址的合法流量被拒绝访问。这种攻击可导致网站瘫痪。进一步了解真实世界中的 DDoS 攻击。

如今的攻击者可以定制和复制恶意 C2 代码,从而更容易躲避检测。这是因为现在有了先进的自动化工具,尽管这些工具传统上是由安全红方小组使用的。

如何阻止攻击者利用 DNS 对您进行攻击?阅读我们的白皮书,了解 您可以采取的步骤。

指挥与控制常见问题

攻击者使用各种方法建立 C2 通道,包括

- 在电子邮件附件或链接中嵌入恶意代码。

- 利用软件或硬件中的漏洞。

- 利用被入侵的网站传播恶意软件。

- 利用社交工程技术诱骗用户执行恶意有效载荷。

- 利用 HTTP/HTTPS、DNS 和社交媒体等合法服务和协议逃避检测。

各组织可通过实施强有力的安全措施来抵御 C2 攻击,这些措施包括

- 使用先进的威胁检测工具来识别和阻止可疑活动。

- 采用网络分段来限制恶意软件的传播。

- 定期更新和修补系统,弥补漏洞。

- 对网络流量进行持续监控和记录。

- 教育员工了解网络钓鱼和社交工程攻击。

- 利用威胁情报,随时了解新出现的 C2 战术和基础设施。