- 1. MITRE ATT&CK 框架的历史

- 2. 什么是 MITRE Engenuity?

- 3. 什么是 MITRE Engenuity ATT&CK 评估?

- 4. MITRE ATT&CK 框架中有哪些战术?

- 5. 什么是 MITRE 技法?有多少种?

- 6. MITRE ATT&CK 框架中有哪些程序?

- 7. 子技法和程序之间有什么区别?

- 8. MITRE ATT&CK 框架的好处

- 9. 实施 MITRE ATT&CK 框架的挑战

- 10. ATT&CK 技术

- 11. 如何使用 ATT&CK?

- 12. 有关 MITRE 的更多信息

- 13. MITRE ATT&CK 框架与 Cortex XDR

- 14. MITRE ATT&CK 框架常见问题解答

什么是 MITRE ATT&CK 框架?

MITRE ATT&CK® 框架是一个战术与技法的知识库,专为威胁追踪者、防御者和红队而设计,可帮助对攻击进行分类、识别攻击归因和目标以及评估企业的风险。企业可以使用这个框架来识别安全缺口并根据风险确定缓解措施的优先级。

MITRE ATT&CK 框架的历史

MITRE 是一家中立的非营利组织,总部设在马萨诸塞州贝德福德和弗吉尼亚州麦克莱恩,其成立宗旨是向联邦政府提供工程和技术指导。ATT&CK(对抗性战术、技法和常识)是这个框架的缩写形式,属于 MITRE 在 2013 年开始的研究项目的一部分。

MITRE 于 2013 年启动了 ATT&CK 框架项目,记录高级持续性威胁 (APT) 团伙对企业业务使用的战术、技法和程序 (TTP)。创建这个框架的初衷是,MITRE 的一个名为 FMX 的研究项目需要描述对手的 TTP。

FMX 的目标是调查端点遥测数据和分析如何帮助改进对在企业网络内运行的攻击者的入侵后检测。ATT&CK 框架用作在 FMX 下测试传感器和分析效果的基础,并作为进攻和防守双方都可以用来随着时间的推移而进行改进的通用语言。

自 2015 年起,MITRE ATT&CK 可供公众免费下载,如今,它可以帮助各行各业中企业的安全团队更深入地了解正在发生的威胁,并保护其系统免受威胁。虽然 MITRE ATT&CK 最初是为了解决针对 Windows 企业系统的威胁而开发的,但现在它也适用于 Linux、macOS、移动、云、网络、容器和工业控制系统 (ICS) 应用程序。

什么是 MITRE Engenuity?

MITRE Engenuity 是一家与私营公司合作的组织,致力于解决网络安全、基础设施复原力、医疗效果和新一代通信方面的公共利益挑战。在其第一倡议中,MITRE Engenuity 汇集了来自领先企业的安全专家,通过更深入地了解网络对手来加强网络防御。

为了提高企业对已知对手行为的应变能力,MITRE Engenuity 使用 ATT&CK® 知识库,根据三个标准对网络安全产品进行评估:

- 让最终用户客观了解参与的安全产品的功能

- 使参与者能够看到其安全产品的真正功能

- 增强参与者的能力

这些评估中没有竞争分析。评估没有选出“赢家”,而是在 ATT&CK 的背景下呈现了每个供应商如何实现威胁防御。没有通用的方法来分析、排名或评价解决方案。评估方法是公开的,结果也是公开发布的。这些评估不断改进和扩展自身的方法和内容,确保公平、透明、有效的评估过程。

什么是 MITRE Engenuity ATT&CK 评估?

由供应商决定如何检测和防御潜在的对手行为。MITRE Engenuity 要求供应商提供检测证明,尽管供应商可能不会公开共享所有检测细节。供应商可能不会在公开结果中披露所有检测细节。我们的职责是使用类别提炼数据,同样使用供应商提供给我们的信息讨论产品。

为了确定检测的合适类别,MITRE Engenuity 在评估期间以屏幕截图和笔记的形式捕获支持证据。检测或保护可以分为两种类型:“主要”和“修饰”。每个检测的主要类别指定根据提供给用户的情境量而有所不同,修饰类别指定也可以帮助更详细地描述事件。

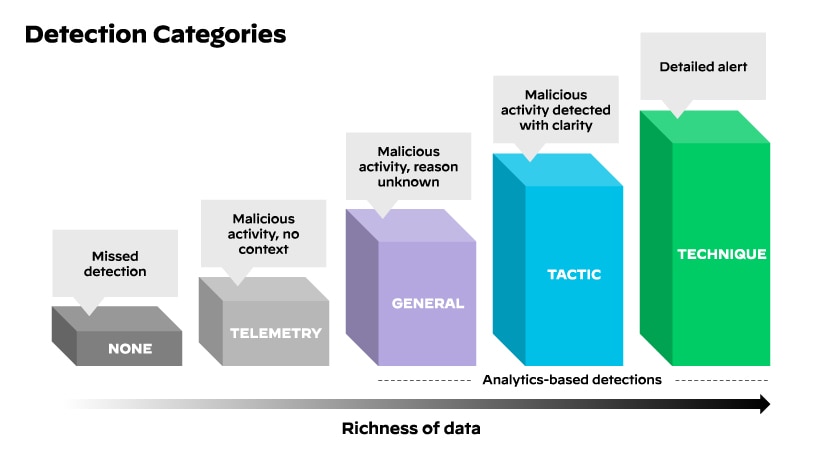

MITRE Engenuity 用于检测的类别:

2022 年 3 月,第四轮攻击评估发布,重点关注 Wizard Spider 和 Sandworm 威胁行为者。Wizard Spider 是一个出于经济动机的犯罪团伙,自 2018 年 8 月以来一直对包括医院在内的大型企业构成威胁。Sandworm 是一个破坏性的俄罗斯威胁团伙,曾于 2015 年和 2016 年对英国电力公司发动攻击,并因 2017 年的 NotPetya 攻击而广为人知。

Turla 是一个国际公认的威胁团伙,最早从 2000 年代初开始就一直活跃。在全球范围内,它已感染超过 45 个国家/地区。这个团伙的已知目标包括政府机构、外交使团、军事团体以及研究和媒体机构。Turla 使用开源和内部工具来维护运行安全,包括一个命令和控制网络以及各种开源和复杂的技法。

据 MITRE Engenuity 称,最新一轮评估显示,包括 Palo Alto Networks 在内的供应商的产品取得了显着增长,重点是威胁知情的防御能力以及 ATT&CK 框架的进一步优先级划分。有关评估结果的更多信息可以在这里找到。

MITRE ATT&CK 框架中有哪些战术?

战术代表了 ATT&CK 技法或子技法的“原因”。对抗性战术代表了攻击者的目标或执行操作的原因。例如,对手可能想要实现凭据访问。

企业 ATT&CK 矩阵中有 14 种战术:

| 战术 | 攻击者目标 |

|---|---|

| 1.侦察 | 收集可用于规划未来运营的信息 |

| 2.资源开发 | 建立可用于支持运营的资源 |

| 3.初始访问 | 进入目标网络 |

| 4.执行 | 运行恶意代码 |

| 5.持久性 | 维持自己的立足点 |

| 6.权限升级 | 获得更高级别的权限 |

| 7.防御规避 | 避免被检测到 |

| 8.凭据访问 | 窃取帐户名和密码 |

| 9.发现 | 弄清楚目标环境 |

| 10.横向移动 | 在目标环境中穿行 |

| 11.收集 | 收集与目的相关的数据 |

| 12.命令和控制 | 与受感染的系统通信,控制系统 |

| 13.渗透 | 窃取数据 |

| 14.影响 | 操纵、中断或破坏目标系统和数据 |

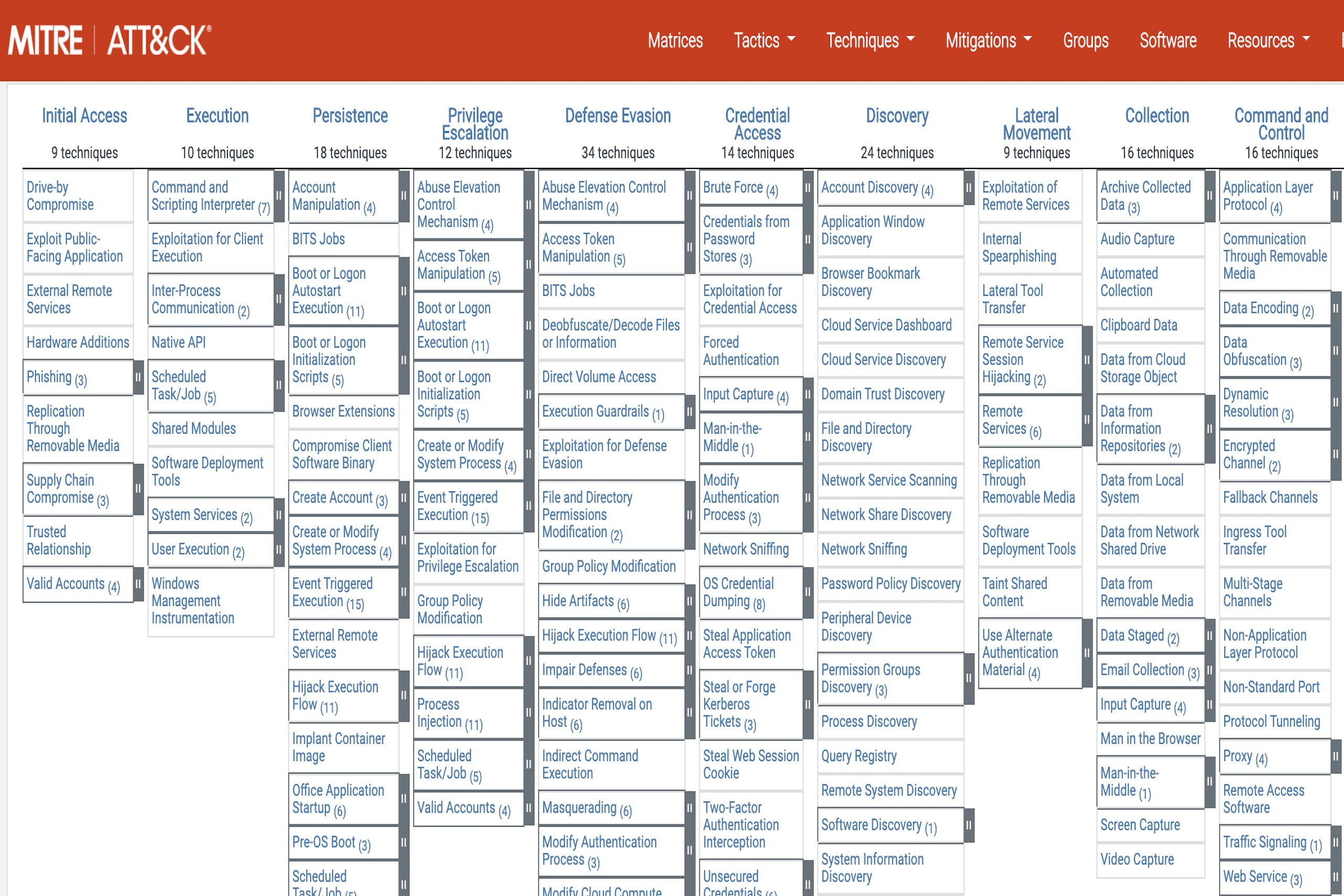

什么是 MITRE 技法?有多少种?

技法代表对手“如何”通过执行操作来实现战术目标。例如,对手可能会转储凭据以实现凭据访问。MITRE ATT&CK 矩阵包含对手用来实现特定目标的一组技法。这些目标在 ATT&CK 矩阵中被归类为战术。

企业 ATT&CK 矩阵是 Windows、macOS 和 Linux 矩阵的超集。2022 年版的企业 ATT&CK 包含 14 种战术、193 种技法、401 种子技法、135 个团伙、14 次战斗和 718 款软件。MITRE 定期更新发现的技法,并提供新的企业战斗和变化的列表。

什么是子技法?

子技法是对用于实现目标的对抗行为的更具体描述,在比技法更低的层面上描述行为。例如,攻击者可以通过访问本地安全机构 (LSA) 机密来转储凭据。

MITRE ATT&CK 框架中有哪些程序?

程序是对手用于技法或子技法的具体实现。为了更好地说明这一点,一个程序可以是攻击者使用 PowerShell 注入 lsass.exe,通过刮取受害者的 LSASS 内存来转储凭据。在技法页面的“程序示例”部分,程序在 ATT&CK 框架中被归类为在外界观察到的技法。

子技法和程序之间有什么区别?

子技法和程序在 ATT&CK 中描述了不同的事情。子技法用于对行为进行分类,而程序用于描述技法的“外界”应用。此外,由于程序是技法和子技法的具体实现,因此在执行过程中可能包括一些额外的行为。

例如,攻击者使用 PowerShell 注入 lsass.exe,通过对受害者刮取 LSASS 内存来转储凭据,这是一个程序实现,其中包含多种(子)技法,涵盖 PowerShell、凭据转储和对 LSASS 使用的进程注入。

MITRE ATT&CK 框架的好处

MITRE ATT&CK 框架为企业提供了许多好处。主要好处之一是它能够帮助企业及时了解最新的威胁和攻击技法。这个框架会随着新技法和战术的出现而定期更新,确保企业了解最新的威胁,能够采取主动措施来缓解这些威胁。

框架还可以帮助企业改善整体安全状况并降低风险。使用这个框架后,企业可以识别最相关的威胁,确定其优先级,然后制定有效的对策。这有助于企业将资源集中在最需要的地方,从而降低成功攻击的风险。

实施 MITRE ATT&CK 框架的挑战

虽然 MITRE ATT&CK 框架是增强网络安全的强大工具,但实施它可能具有挑战性。主要挑战之一是需要适当的培训和专业知识才能使用这个框架。此外,框架要求投入大量时间和资源才能有效实施。

然而,企业可以通过与网络安全专家合作来克服这些挑战,因为网络安全专家可以提供有关使用框架的培训和指导。通过与专家合作,企业可以确保有效地使用框架并最大限度地发挥优势。

ATT&CK 技术

MITRE ATT&CK 框架不是技术或软件应用程序,而是一个知识库和框架,用于描述威胁行为者用于执行攻击的这些战术、技法和程序 (TTP)。

这个框架可以应用于任何可能成为攻击者目标的技术或软件应用,包括但不限于操作系统、应用程序、网络设备和云服务。通过了解攻击者使用的技法和战术,企业可以制定有效的对策并改善其整体安全状况。

ATT&CK 技术可以包括:

- 涵盖 Windows、macOS、Linux 的企业 IT 系统

- 网络基础设施设备(网络)

- 容器技术(容器)

- 涵盖基础设施即服务 (IaaS) 的云系统

- 软件即服务 (SaaS)

- Office 365

- Azure Active Directory (Azure AD)

- Google Workspace

- 涵盖 Android 和 iOS 的移动设备

如何使用 ATT&CK?

ATT&CK 矩阵以易于理解的方式呈现了所有已知的战术和技法。在每一列中,各个技法列在顶部,攻击战术显示在底部。有关如何开始使用 ATT&CK 的资源,请参阅入门页面。另外,请浏览网站的资源部分和博客,了解相关项目和其他资料。

ATT&CK 采用矩阵形式,其中每个攻击序列至少由每种战术的一种技法组成,从左到右可以组合成一个完整的攻击序列(初始访问到命令与控制)。一种战术可以使用多种技法。例如,如果鱼叉式网络钓鱼攻击同时利用了附件和链接,攻击者可能会同时尝试两者。

ATT&CK 可以通过多种方式用于帮助安全运营、威胁情报和安全架构。

一些主要用例包括:

- 对手仿真

- 红队

- 行为分析开发

- 防御差距评估

- SOC 成熟度评估

- 网络威胁情报

MITRE Engenuity ATT&CK 评估为参与的供应商提供评估,以确定需要改进的领域,包括更新为网络安全政策提供信息的预防、检测和响应规则。虽然此次评估不提供总体比较分数或排名,但它以不透露具体供应商的方式,提供了安全从业者用于识别和防范复杂攻击活动的各种方法的汇总。

了解有关 MITRE ATT&CK 框架以及 Palo Alto Networks Cortex XDR 评估的更多信息。

| MITRE 评估 | 评估的产品 | 资源 |

|---|---|---|

| MITRE APT 3 | Cortex XDR | 在线研讨会:与 Forrester 一起解读 MITRE ATT&CK 结果 |

| MITRE APT 29 | Cortex XDR | 白皮书:白皮书:MITRE ATT&CK 第 2 轮 EDR 评估终极指南 |

| MITRE Carbanak FIN 7 | Cortex XDR | 视频:MITRE ATT&CK 第 3 轮视频 电子书:MITRE ATT&CK 第三轮必读指南电子书 网络广播:Carbanak + FIN7:MITRE ATT&CK 第 3 轮解读 |

| MITRE Wizard Spider & Sandworm | Cortex XDR | 网络广播:揭秘 2022 年 MITRE ATT&CK® 评估 视频:2022 年 MITRE Engenuity ATT&CK 评估 – Wizard Spider & Sandworm 电子书:MITRE ATT&CK 第 4 轮必读指南 MITRE ATT&CK 第 4 轮必读指南 2022 年 MITRE-4 ATT&CK 指南 |

有关 MITRE 的更多信息

如需有关 ATT&CK 框架的更多信息,请访问 MITRE.org。试试 ATT&CK Navigator 工具,帮助您进行与 ATT&CK 技法相关的导航、注释和可视化。

关于 MITRE Engenuity

MITRE Engenuity ATT&CK 评估由供应商支付费用,旨在帮助供应商和最终用户更好地了解与 MITRE 可公开访问的 ATT&CK 框架相关的产品功能。MITRE 开发并维护 ATT&CK 知识库,该知识库以攻击者策略和技法的真实报告为基础。ATT&CK 为免费提供,并被工业和政府中的防御工作者广泛使用,在评估和选择备选方案以改进网络防御时,了解可视性、防御工具和流程中的差距。

MITRE Engenuity 将方法和结果数据公开,以便其他企业受益并进行自己的分析和解释。评估没有提供排名和背书。

MITRE ATT&CK 框架与 Cortex XDR

Cortex XDR 通过将人工智能和行为分析应用于端点、网络、云和第三方数据,帮助阻止现代攻击。它将防御、检测、调查和响应统一在一个平台上,实现了无与伦比的安全性和运营效率。Cortex XDR 提供业界领先的 MITRE ATT&CK 技法覆盖,在独立行业测试中始终如一地展现出出色的表现,包括 MITRE Engenuity ATT&CK 评估。

MITRE ATT&CK 框架常见问题解答

- 更好地了解威胁和对手行为

- 制定有效的安全战略和检测

- 确定安全投资的优先次序和重点

- 衡量安全效能

- 共享有关威胁和防御的信息