什么是网络分段?

网络分段是一种架构化方法,它将网络划分为多个段或子网,每个段或子网充当自己的小网络。这允许网络管理员基于精细策略控制子网之间的流量流动。各企业使用分段来改进监控、提高性能、本地化技术问题,最重要的是增强安全性。

通过网络分段,网络安全人员有了一个强大的工具,可以防止未经授权的用户(无论是好奇的内部人员还是恶意攻击者)获取有价值的资产,如客户的个人信息、公司财务记录和高度机密的知识产权,这些就是企业的“宝贵资产”。如今,这些资产经常分布在混合云和多云环境中 - 公有云、私有云和软件定义网络 (SDN) - 所有这些都需要防范攻击。要了解网络分段的安全用法,首先需要考虑网络安全中信任的概念。

信任假设

在过去,网络架构师将他们的安全策略锁定在网络边界,这条无形的线将外部世界与对企业业务至关重要的数据分隔开来。边界内的人员被认为是可信的,因此不构成威胁。正是如此,他们获取信息的能力几乎未受到限制。

最近备受关注的违规行为让信任假设受到质疑。一方面,内部人确实可能是违规行为的源头,这些违规行为通常是无意的,但有时是故意的。此外,当威胁侵入边界时,它们可以在网络中自由横向移动,以访问几乎任何数据、应用、资产或服务 (DAAS)。通过几乎不受阻碍的访问,攻击者可以很容易地泄漏所有有价值的资产,这通常在检测到漏洞之前发生(参见图 1)。

图 1:信任假设下边界之内的横向移动

零信任响应

由于假设信任固有的弱点,许多企业开始采用零信任策略。零信任假设默认情况下没有人是可信的,即使那些已经在网络边界内的人员也是如此。零信任基于围绕企业最关键和最有价值的 DAAS 构建的“保护面”原理工作。因为它只包含对企业运作最关键的东西,所以保护面比整个网络边界的攻击面小几个数量级。

这就是网络分段的用武之地。借助分段,网络架构师可以在保护面周围构建一个微边界,基本上形成第二道防线。在某些情况下,虚拟防火墙可以自动化安全配置以简化分段任务。但是无论它以何种方式完成,授权用户始终可以访问保护面内的资产,而默认情况下禁止所有其他用户访问这些资产。

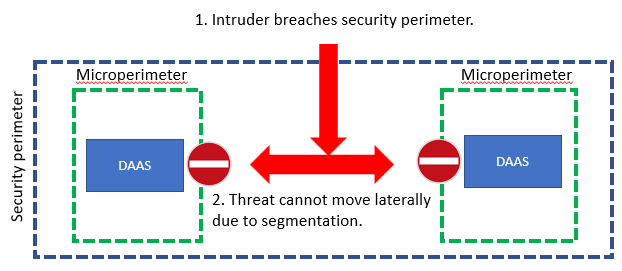

分段对攻击者来说是个坏消息,因为与假定信任的时代不同,仅仅穿透边界不足以获得敏感信息。微边界,无论是物理边界还是虚拟边界,都可以防止威胁在网络中横向移动,基本上抵御了形成初始泄露的大部分工作(见图 2)。

图 2:借助零信任和网络分段,在边界内移动受到限制

用例

企业可以对各种应用使用网络分段,包括:

- 访客无线网络:通过网络分段,公司可以以相对较小的风险向访客和承包商提供 Wi-Fi 服务。当有用户使用访客凭据登录时,他们会进入一个微分段,该微分段提供对互联网的访问权限,仅此而已。

- 用户组访问:为了防止内部人员违规,许多企业将各个内部部门分割成单独的子网,子网由授权的组成员和他们进行其工作所需的 DAAS 组成。子网之间的访问权限受到严格控制。例如,试图访问人力资源子网的人员将触发警报和调查。

- 公有云安全:云服务提供商通常负责云基础设施中的安全,但客户负责操作系统、平台、访问控制、数据、知识产权、源代码和面向客户的内容(通常位于基础设施之上)的安全。分段是在公有云和混合云环境中隔离应用的有效方法。

- PCI DSS 合规性:网络管理员可以使用分段将所有信用卡信息隔离到一个安全区域(本质上是一个保护面),并创建规则,只允许该区域中绝对最小的合法流量,同时自动拒绝其他所有流量。这些隔离区域通常是虚拟化的 SDN,其中 PCI DSS 合规性和分段可以通过虚拟防火墙实现。

具体细节

网络分段可以实现为物理或逻辑分段形式。

顾名思义,物理分段包括将一个较大的网络分解成一系列较小的子网。物理或虚拟防火墙充当子网网关,控制哪些流量进出。物理分段的管理相对简单,因为拓扑结构在架构中是固定的。

逻辑分段使用两种主要方法之一创建子网:虚拟局域网 (VLAN) 或网络寻址方案。基于 VLAN 的方法很容易实现,因为 VLAN 标记会自动将流量路由到合适的子网。网络寻址方案同样有效,但需要对网络理论有更详细的了解。逻辑分段比物理分段更灵活,因为它不需要布线或组件的物理移动即可完成。自动配置可以大幅简化子网的配置。

转向分段架构提供了一个简化防火墙策略管理的机会。一个新兴的最佳实践是使用一个统一的策略来进行子网访问控制以及威胁检测和缓解,而不是在网络的不同部分执行这些功能。这种方法减小了攻击面,加强了企业的安全态势。

单击此处进一步了解网络分段。