什么是暗网泄密网站?

暗网(又称暗网、darkweb)是互联网的一个子集,它是隐藏的,要求使用特定的浏览器或软件才能访问内容。暗网泄漏网站是勒索软件组织、黑客和其他恶意行为者在暗网中用来泄漏被盗数据并与受害者进行赎金谈判的网站。

暗网解析

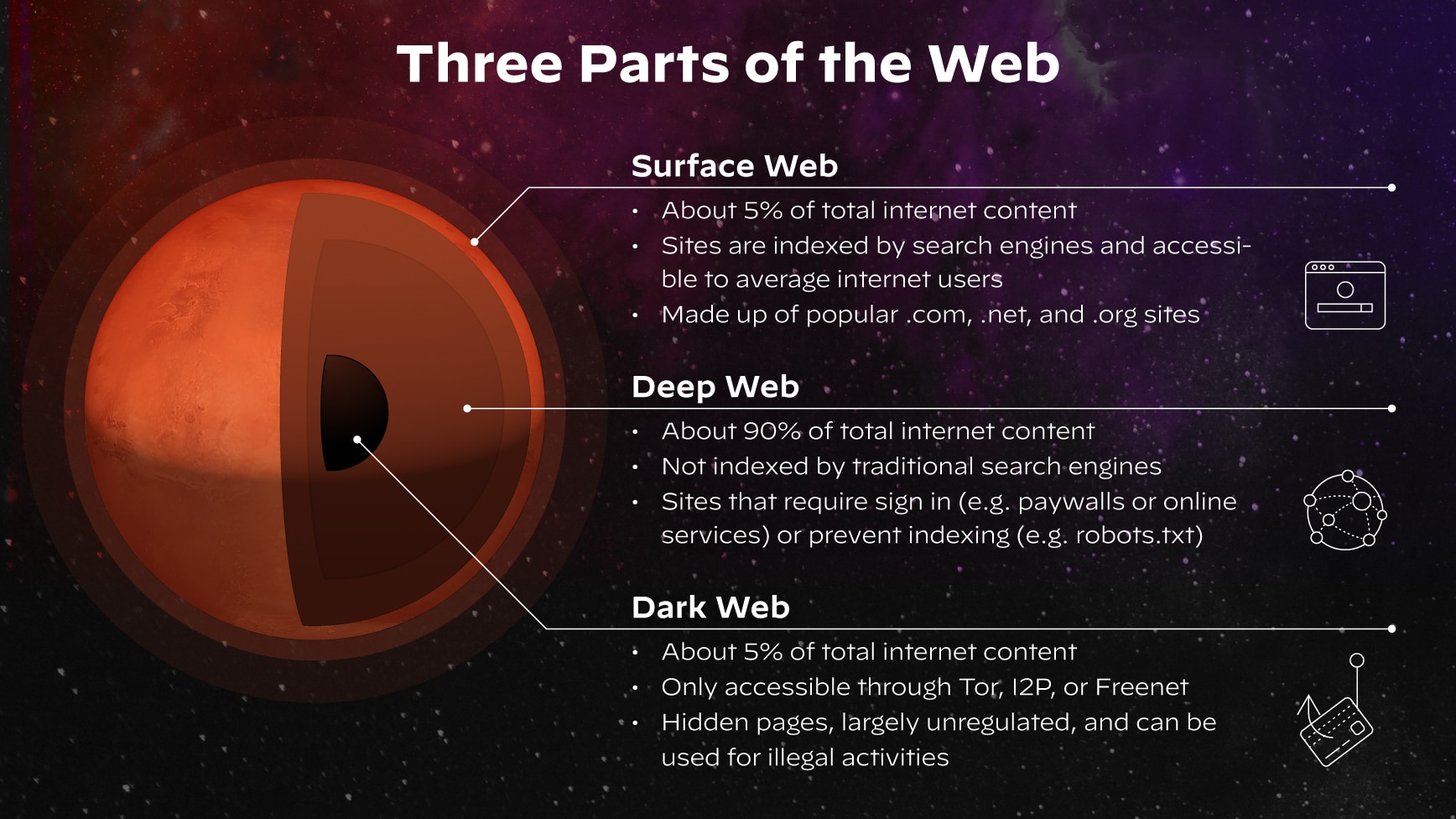

暗网是未被谷歌或必应等表面网络搜索引擎收录的互联网区域。深网根本不会被搜索引擎收录,而暗网则不同,它是有意隐藏起来的。暗网通常通过 Tor 网络(又名洋葱路由器,按照定义,或洋葱路由器,按照流行用法)访问。

Tor 网络由被称为洋葱网站或洋葱链接的网站组成,因为这些网站以 .onion 结尾,而不是以 .com 或 .org 结尾。该网络允许用户匿名浏览和访问非索引内容。Tor 通过随机服务器的加密路径提供信息,从而保护用户的隐私,使用户几乎不可能成为监视和跟踪的对象。威胁参与者利用了这一固有的隐私,这意味着暗网是一个匿名且往往是非法活动的在线地下世界。例如,人们经常利用这一网络共享盗版内容,以及交易、销售 非法毒品 和用具。

暗网泄密网站如何运作?

暗网泄漏网站被暗网上的威胁参与者用来开展加密业务,并将勒索软件、恶意软件和其他在线攻击货币化。暗网泄密网站是威胁参与者从目标组织窃取的敏感信息和个人信息的上传和共享平台。

例如,勒索软件组织和恶意行为者越来越多地利用暗网发布被入侵组织的信息,并建立泄密网站。在某些情况下,威胁参与者可能会列出勒索软件攻击所针对的组织名称。

一些行为者还利用他们的泄密网站发布泄密证据,这通常是勒索软件攻击中被盗数据的样本。恶意行为者威胁说,如果组织不支付赎金要求,他们就会利用泄密网站发布整套被泄露的信息,并与媒体分享这些信息。

因此,暗网泄密网站为勒索软件团伙提供了更多控制受害者的手段。通过 "点名羞辱 "受到冲击的组织,并公开发出威胁,他们增加了组织的压力,提高了快速获得付款的可能性。即使组织已经备份了数据并有能力从赎金攻击中恢复,暴露敏感信息的威胁也会导致组织向威胁参与者支付赎金。

勒索软件泄漏网站趋势

在所有行业和部门,各种规模的组织都很容易受到此类攻击的破坏。遗憾的是,尽管公众的防范意识不断提高,并试图遏制网络攻击,但勒索软件的威胁依然持续存在。

在勒索软件的世界里,暗网数据泄漏网站是一种相对较新的手段,于 2020 年开始流行。在《 2023 年 Unit 42® 勒索软件威胁报告》中,Unit 42 对这些网站进行了分析,以发现最新趋势。

每天,Unit 42 威胁研究人员都会在泄密网站上看到约 7 个新的勒索软件受害者。 每四个 小时就 有一次 。2022 年,勒索软件泄漏网站上公开发布了 2679 名受害者的姓名和受损证明,比 2021 年观测到的数字高出约 4%。

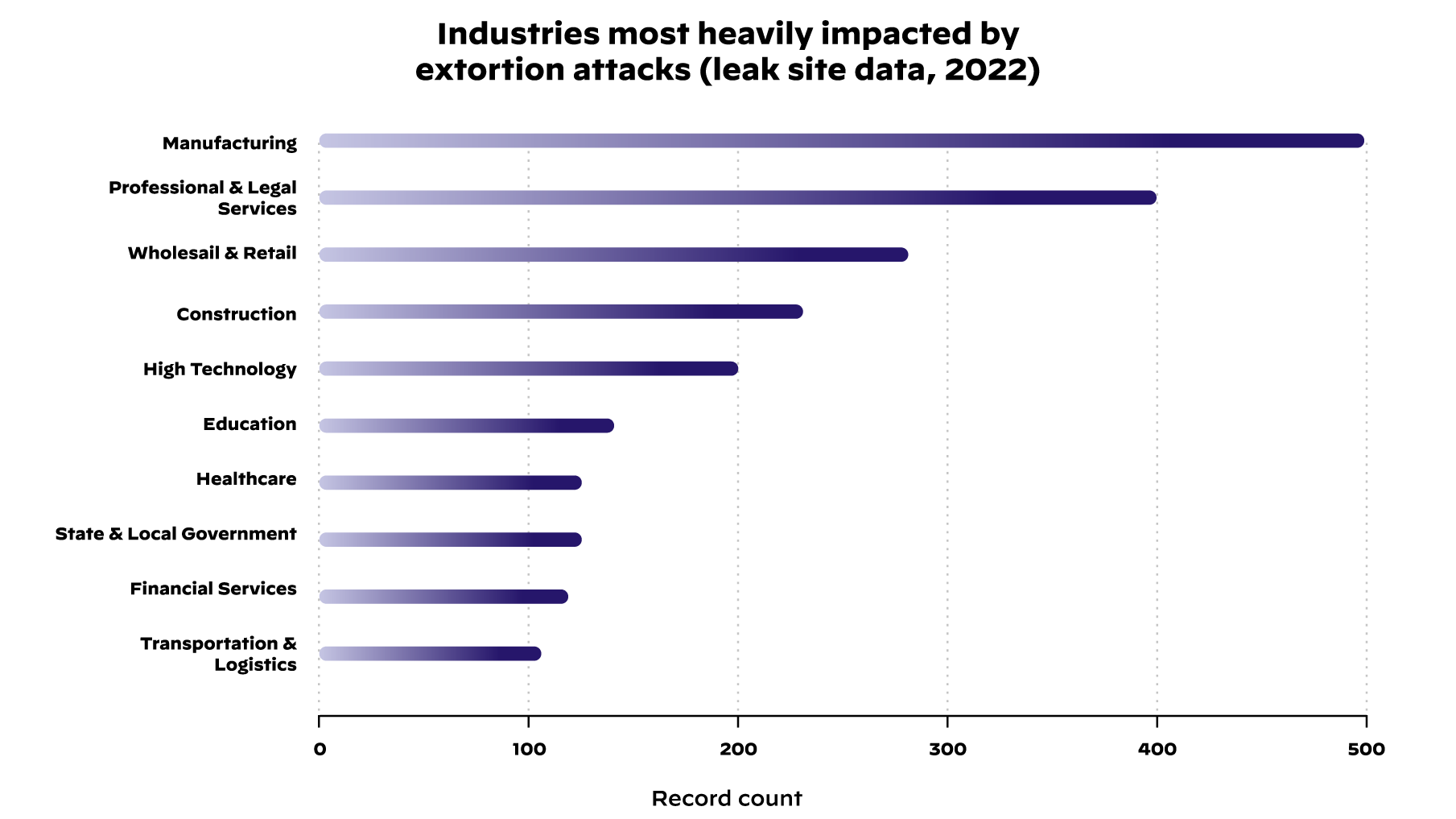

Unit 42威胁研究人员还发现,2022年,制造业是勒索软件漏洞攻击最多的行业之一,其次是专业和法律服务行业。

由于勒索软件的攻击具有机会主义性质,因此该团队认为某些行业受到的影响更大,原因之一是这些行业经常使用过时软件的系统,而这些软件没有随时或经常更新/打补丁。勒索软件攻击者还在对企业运营至关重要的行业寻找目标,这些行业需要及时交付特定商品或服务。

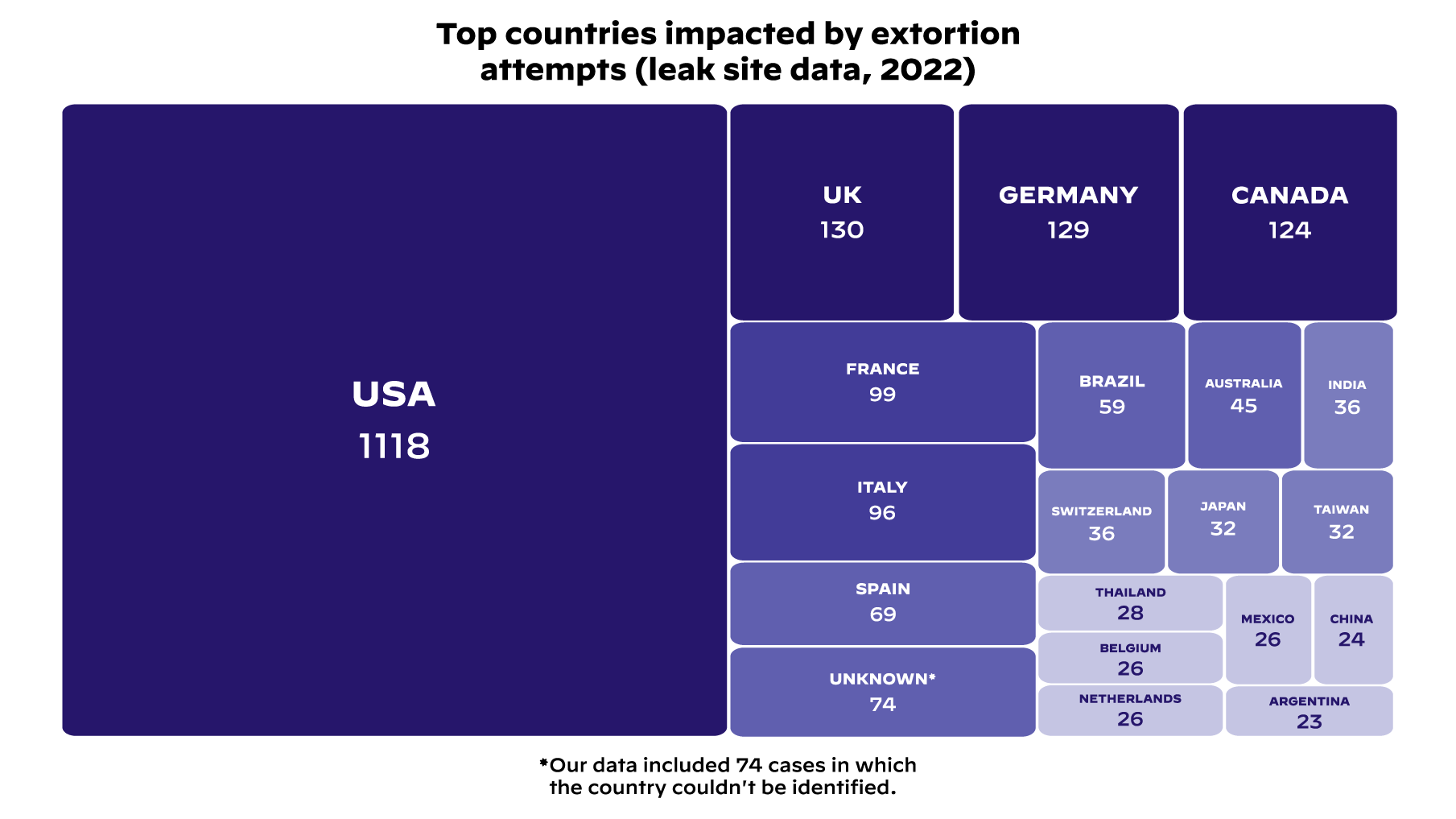

报告中的另一项重要分析是按国家分列在泄密网站上发布信息的组织。报告发现,美国受勒索软件操作的影响最为严重,占 2022 年可观测到的泄密性的 42%,其次是德国和英国,各占不到 5%。不过,尽管勒索软件的攻击集中在美国,但该团队的数据显示,勒索软件组织确实在全球范围内存在,据观测,2022 年有 107 个国家的组织受到了勒索软件的影响。

值得一提的是,Unit 42 在追踪信息被发布在泄密网站上的组织时,通常会关注那些选择不支付赎金的受害者。因此,预计维护泄密网站的勒索软件团伙的实际全球影响要高于研究小组所能观测到的,因为据推测,一些组织会选择支付赎金要求,使其信息远离暗网。

经常利用泄密网站向受害者施压的勒索软件组织包括 LockBit 2.0、Pysa、Avaddon、Hive、Black Matter 和 Grief。可观测到的暗网泄密网站的一个主要趋势是负责任的团伙的起起落落。特定黑客组织的活动往往难以预测,活动猖獗之后往往会陷入低潮。这可能有多种解释,包括来自执法部门的压力、运营困境、激烈竞争或品牌重塑。

阅读《 2023 年 Unit 42 勒索软件和勒索报告 》,了解更多信息,包括与 MITRE ATT&CK 框架相对应的可行建议。

如果贵组织出现在暗网泄密网站上,该怎么办?

如果您的组织信息出现在暗网泄漏网站上,可能会引发法律和经济后果,并造成声誉受损和相关业务损失。重要的是要迅速行动起来,采取具体措施来减轻损失。

步骤 1:确认泄漏是合法的

尽可能多地收集有关泄密的信息,包括黑客攻击的来源和可能暴露的信息类型。将这些信息与组织的内部数据进行交叉核对,以确认泄密是否合法。还有一些专门从事暗网监控的在线工具和服务。首先核实泄密的合法性,就可以避免不必要的行动。

步骤 2:通知组织的 IT 安全小组和法律部门

如果核实了暗网泄漏的合法性,下一步就是通知 IT 安全小组和法律部门(包括寻求外部法律顾问的指导)。安全小组将努力 调查泄露事件 ,确保贵组织系统和网络安全,防止数据和个人信息进一步泄露。

同时,法律部门将评估违规行为的影响,并在必要时采取法律行动。他们可能需要与联邦调查局等执法机构合作,调查漏洞并查明犯罪者。此外,贵组织的法律团队可能需要遵守法律和监管合规性要求,并通知受影响的个人和监管机构。

步骤 3:加强安全协议和系统

当您的 IT 小组开始了解数据泄露的性质时,关键是要审查和加强组织的安全协议和系统,以防止今后发生泄露事件。IT 小组成员应彻底审查现有的安全措施,找出需要改进或修改的地方。

借此机会,通过实施更多的安全措施来保护敏感信息,包括 多因素身份验证、限制远程访问协议以及实施数据和流量加密。此外,为员工重新制定明确的安全政策和指导方针也至关重要,例如密码要求和数据访问控制。确保员工接受有关新安全政策的培训,并了解其重要性。

步骤 4:监控暗网

一旦网络威胁得到控制,您的系统和网络恢复正常,请持续监控暗网,以防进一步泄漏。考虑与信誉良好的网络安全公司 签订聘用协议 ,以帮助监控可能的威胁。

贵组织对暗网泄漏通知做出快速有效反应的能力有助于减轻泄漏对贵组织的影响,保护贵组织的声誉和敏感信息。