安全远程访问 | 保护远程员工免受网络威胁

病毒式爆发加速了向远程工作环境的转变,要求 IT 组织迅速让员工能够安全地在家工作。企业在启用远程工作人员后取得了一些严重性成果,使远程员工成为公司成功的一部分。

遗憾的是,大多数组织的 IT 网络并不是为长期支持大量远程员工而构建的。IT 专业人员需要重新审视他们的网络和安全策略,以确保他们能够将安全的远程访问功能扩展到大幅增加的远程员工群体。更重要的是,IT 工作人员需要一致的可视性、管理和执行,以保护不断增长的远程工作人员免受网络威胁,同时确保优化的用户体验,而且他们除了要为企业周边(即企业总部或分支机构内)的员工提供支持外,还需要做到这一点。

本文将全面介绍安全远程访问、实现安全远程访问的技术,以及组织在成功部署安全远程访问策略后可获得的收益。

什么是安全远程访问?

安全远程访问是一系列规则、流程、软件和硬件的集合,可为不在企业总部或分支机构内的员工、供应商和其他可信赖的合作伙伴提供对数据(包括局域网或云托管应用程序和服务)的安全访问和可用性。安全的远程访问使这些人能够使用与实际位于组织内部的员工相同的资源。

安全远程访问为何重要?

安全的远程访问非常重要,原因有三:保障和保护知识产权;提高员工的工作效率;增强组织的竞争优势。当 员工可以在任何地方安全地工作时,组织就能满怀信心地实现当前目标,并通过创新实现新目标。

安全的远程工作人员

安全的远程工作人员包括不在组织总部或分支机构内的员工、供应商和其他可信赖的合作伙伴。安全的远程工作人员要求能够 安全地远程访问组织的 IT 网络 ,以便在不在公司现场的情况下保持工作效率。

安全远程访问技术

有多种硬件和软件技术共同为组织的远程工作人员提供安全的远程访问。一个组织选择何种技术取决于该组织的规模、文化,以及与远程工作人员的规模相比,该组织保留的现场员工数量。在此,我们回顾一下常用的安全远程访问技术。

安全接入服务边缘 (SASE)

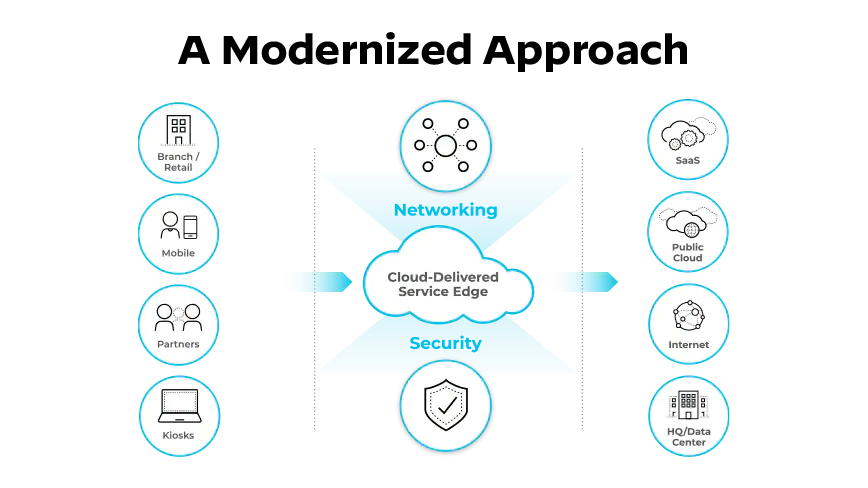

SASE 是广域网 (WAN) 和 网络安全服务(如CASB、 SWG、 FWaaS和 零信任网络接入 (ZTNA))向单一云交付服务模式的融合。

![]()

SASE 模式可让远程工作人员安全地远程访问企业应用程序、数据和工具。

安全远程访问的 SASE 模式 使企业从基于外围和硬件的网络安全方法转变为一种为分散的工作人员提供安全远程访问企业应用程序、数据和工具的方法,这些分散的工作人员可以在任何地方(他们的家、分支机构或企业总部)工作。

虚拟专用网络(VPN)

虚拟专用网络,即 VPN,通过加密隧道提供安全的远程访问,将用户的计算机或设备连接到组织的 IT 网络。VPN 使互联网连接更加安全,并提供在线隐私和匿名功能。

各种规模的组织、政府和企业都使用 VPN 实现对数据中心资源或企业局域网 (LAN) 的安全远程访问。个人 VPN 也广受欢迎,因为它们可以保护用户的位置隐私,安全加密数据,并允许用户匿名浏览 Web。

VPN 可以通过端点上的客户端软件或无客户端网络浏览器来部署。对于后者,用户通常会导航到一个 HTTP/HTTPS 门户,通过 VPN 服务提供商与服务器或应用程序建立 SSL/TLS 加密连接。

网络代理

网络代理 是一种常用的连接方法,通常与安全网关(SWG)结合使用。代理服务器终止用户与网络之间的连接,然后代表用户向终端目的地发送请求。网络代理可以为应用程序或连接用户提供额外的隐私保护。与传统 VPN 类似,网络代理流量通常不会受到威胁检查,这就为应用程序和用户增加了额外的风险。网络代理只适用于网络请求,并不能对所有设备流量进行加密。

零信任网络接入(ZTNA)

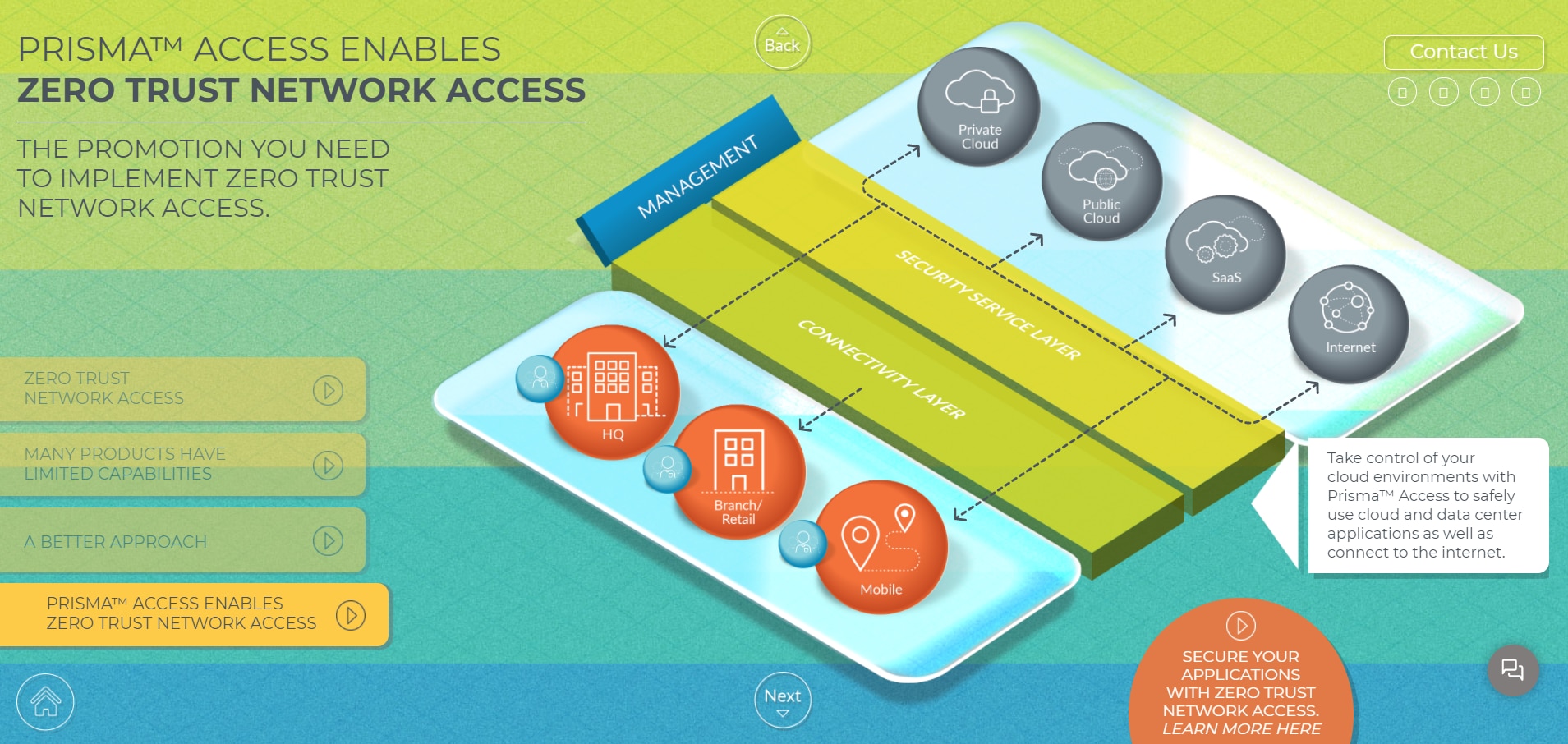

零信任网络访问(ZTNA) 技术可根据定义的访问控制策略,提供对应用程序和服务的安全远程访问。默认情况下,通过 ZTNA 进行的安全远程访问会拒绝所有用户访问网络。取而代之的是,网络管理员设置用户权限,使他们只能访问已确定为用户完成工作所必需的应用程序和服务。一旦用户通过了 ZTNA 服务的身份验证,ZTNA 服务就会通过安全加密隧道为用户配置应用程序和服务级访问权限。这种加密隧道通过屏蔽本来可以公开访问的 IP 地址,提供安全的远程访问。

使用 Prisma Access 的零信任网络访问 (ZTNA)远程桌面访问

远程桌面访问是一种较老的资源访问方法,目前仍很流行,通常是在公司局域网上进行访问。在这种情况下,用户将连接到位于局域网上的物理或虚拟计算实例。流行的例子包括远程桌面协议(RDP)和虚拟网络计算(VNC)。

虽然远程桌面访问具有方便的优势,但由于这种方法会给企业网络带来巨大的安全风险,因此一般不推荐使用。由于组织的大部分数据都分布在第三方 SaaS 应用程序中,直接访问这些应用程序是另一种选择。安全小组可以实施 网络应用防火墙 (WAF)、 数据丢失防护 (DLP)解决方案 或云访问安全代理 (CASB) 解决方案,以确保应用程序中数据的安全。

安全网关(SWG)

安全 Web 网关(SWG) 可保护用户免受基于网络的威胁,包括应用和执行企业可接受的使用政策。SWG 通过将用户连接到 SWG 而不是直接连接到网站,来提供安全的远程访问。然后,SWG 将用户连接到所需的网站,并执行诸如 URL Filtering、恶意内容检查、网络访问控制和其他安全措施等功能。

远程浏览器隔离(RBI)解决方案 是对 SWG 功能的补充,为确保用户网络流量安全提供了更多手段。RBI 解决方案隔离了基于 Web 浏览的内容,因此用户可以看到他们请求的内容,但内容本身不会被发送到端点设备上。这种方法可以实现预期的用户体验,但内容本身却保存在一个孤立的服务器上,不会威胁到网络安全。

网络访问控制(NAC)

网络访问控制(NAC)是 IT 技术和策略的组合,用于管理和监控所有试图在企业边界内访问企业网络的设备的网络访问。当用户在办公室时,NAC 只允许符合预定义安全策略的经过验证的移动设备检索企业网络中可用的专有资源。

NAC 策略可以帮助 IT 专业人员查看和管理设备的网络访问,而无需将设备直接发放给将设备连接到网络的用户。但总的来说,与其他技术和策略相比,NAC 是一种 不太有效的安全远程访问方法 。

单点登录(SSO)

单点登录(SSO)技术使用户只需一个用户名和密码就能访问多个网络应用程序。用户喜欢这种安全方法,因为他们只需记住一个用户名和密码,就能访问多个应用程序和系统。然而,SSO 固有的易用性优势也使恶意行为者更容易渗透组织的网络。由于 SSO 可能带来安全漏洞,这些技术应与其他安全策略和技术结合使用,以提供安全的远程访问。

特权访问管理(PAM)

特权访问管理(PAM)是各种技术和流程的组合,根据用户分配的访问级别或 "特权",为用户提供访问各种应用程序、系统或流程的权限,被视为组织 身份和访问管理(IAM)策略的一部分。PAM 网络安全方法可识别组织内的不同角色,然后只分配给这些角色访问其工作所需的工具和应用程序的权限。例如,一个典型的办公室员工可能被分配到基本办公应用程序和文档驱动器的访问权限,但他们没有访问权限--或者说 "权限"--来更改组织员工目录中的信息。这种方法适用于在企业周边或通过安全远程访问访问组织网络的员工。

安全远程访问的优势

有了全面的安全远程访问策略,网络安全专业人员就可以简单高效地完成三件事:从任何设备提供安全访问;确保 Web 浏览安全;在整个组织内培养安全意识。安全的远程访问使 员工能够随时随地安全地工作,帮助他们的组织充满信心地实现当前目标,并通过创新实现新的目标。

从任何设备安全访问

有了全面的安全远程访问策略和技术,网络安全专业人员就可以随时随地通过任何设备监控和管理与数据的网络连接。无论网络连接是通过个人移动设备、供应商笔记本电脑还是物联网(IoT)中越来越多的联网设备进行的,组织的网络安全小组都能看到一切,并确保所有设备都能安全可靠地与企业应用程序和数据相连接。

安全 Web 浏览

大多数 Web 浏览器,如 Google Chrome 浏览器,都提供一定程度的安全保护,以实现安全的 Web 浏览体验。然而,一个成功的安全远程访问策略可以为组织提供更多的 Web 浏览体验控制权,从而消除对 Web 浏览器供应商安全 Web 浏览体验的单纯依赖。有了多种安全远程访问技术,网络安全专业人员就能保持安全的 Web 浏览 体验,最大限度地减少网络暴露于潜在安全威胁或恶意参与者的可能性。

安全意识培养

员工的安全意识仍然是组织面临的最大安全挑战。安全的远程访问策略为组织提供了自动化和简化许多日常网络安全管理操作的技术。这种支持使网络安全专业人员能够集中精力教育用户了解最新的安全威胁,并监控可能威胁组织用户、数据和运营的新漏洞或不断演变的漏洞。

安全远程访问解决方案

各组织有 多种安全远程访问解决方案可供考虑。网络和网络安全专业人员在开发和部署有效的安全远程访问解决方案时,需要牢记组织的规模、文化以及企业周边的员工数量与远程工作人员数量的对比。

了解如何提供安全的远程访问 ,确保您的员工现在和将来都能从任何地方安全地工作。