传统 CASB 与集成 CASB 有什么区别?

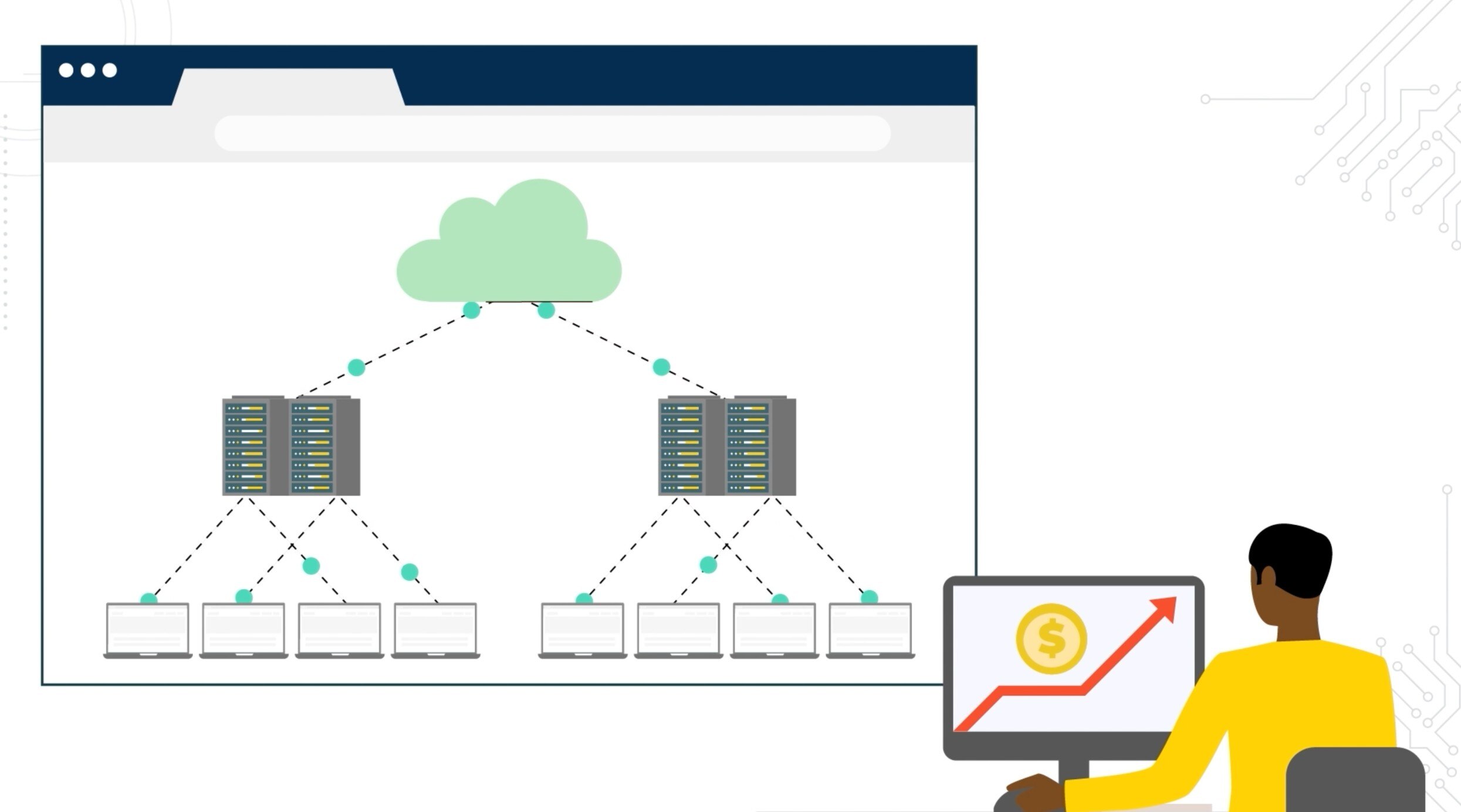

多年前,公司通常将所有应用程序和数据保存在一个单一的现场数据中心。在这种环境下,公司可以全面了解并精确控制谁在何时访问其应用程序和数据,以及使用哪些设备(通常是台式机或笔记本电脑)来访问它们。

什么是 CASB 安全?

随着时间的推移,随着公司将数据转移到云端并开始使用 SaaS 应用程序等云服务,他们发现自己再也无法深入了解谁在访问和使用他们的云应用程序和数据,而且由于笔记本电脑和智能手机等移动技术的出现,他们也无法了解访问这些云服务所使用的设备。

这种缺乏可见性的情况使企业难以保护其数据,并使其面临一系列企业安全风险,如影子 IT、数据泄露、监管不合规、恶意软件、勒索软件等。

为了应对这些云安全和企业安全挑战,CASB 供应商开发了所谓的云访问安全代理(CASB)技术。

云接入安全经纪人和 SASE

如今,云访问安全代理(或 CASB)是构成全面 SASE 解决方案的关键云安全功能之一。作为云服务提供商与其用户之间的安全策略执行点,CASB 可帮助组织发现数据在多个 软件即服务 (SaaS) 应用程序中的位置,以及数据在云服务环境、本地部署数据中心和移动用户之间移动时的位置。CASB 还能执行组织的安全、治理和合规性政策,允许授权用户访问和使用云应用程序,同时使组织能够在多个地点有效、一致地保护其敏感数据。

传统 CASB 存在局限性

CASB 供应商提供的传统 CASB 解决方案无法快速采用新的云应用程序,因为它依赖于手动填充的静态应用程序库。现代协作应用程序,如 Slack、Zoom、Confluence、Jira 等,用户如今大部分时间都在这些应用程序中共享敏感信息,但这些应用程序通常不在其 API 保护范围内。传统 CASB 解决方案提供的基本云安全功能在广度和深度上都很有限,只能提供零碎的云安全功能。例如,它的数据丢失预防功能相当基础和不准确,只涵盖云中的数据安全,与企业数据丢失预防相脱离。它们还缺乏基本的威胁检测机制,无法检测网络犯罪分子针对 SaaS 应用程序不断制造的各种威胁。CASB 诞生之初,是为了实现其作为基于代理的独立点解决方案的目的,并与安全基础设施的其他部分保持脱节。基于代理的 CASB 存在的问题是,它们需要从网络防火墙通过代理自动配置(PAC)代理和日志收集器进行复杂的流量重定向,从而导致架构和操作的复杂性以及高昂的拥有成本。

如今,企业无法跟上 SaaS 应用程序和影子 IT 的快速发展、无处不在的数据增长,以及混合型员工和远程员工数量的不断增加。为了跟上这个时代的变化和挑战,企业需要在其 SASE 架构中采用新一代 CASB 解决方案,以安全地拥抱云服务。

新一代 CASB 是前进的方向

为满足现代企业的安全要求,新一代 CASB 应原生促进云安全和企业安全的融合,以缩小两者之间的操作差距。通过与现有的安全基础设施集成,并利用来自全球社区的 ML 和众包情报,它应能自动发现和控制来自各个地点(无论是公司办公室还是远程用户)的所有用户的所有 SaaS 和数据风险。新一代 CASB 应作为跨所有控制点的统一平台提供给企业,并保护所有应用程序(无论是基于 SaaS 的应用程序还是本地部署的应用程序)中的各类结构化和非结构化数据,以实现统一的合规性控制和违规预防。它应通过使用基于自然语言处理的实时检测方法来检测对话数据的上下文,从而使所有用户(无论其身处何地)都能安全地使用协作应用程序。它应能检测和预防针对 SaaS 应用程序和用户的已知、未知和零日威胁。

它应使用基于 API 的安全机制,扫描 SaaS 应用程序中的敏感数据、层出不穷的恶意软件变种和策略违规行为,同时保持合规性并确保实时的威胁防护,而无需依赖第三方工具。最后,它应易于通过云或本地部署的新一代防火墙进行部署和管理,从而降低总体拥有成本。

要进一步了解 Palo Alto Networks 的云访问安全代理方法与其他 CASB 供应商的不同之处,请访问我们的网站: https://www.paloaltonetworks.cn/network-security/next-gen-casb.