防火墙的历史 | 谁发明了防火墙?

防火墙的发明者不是一个人。防火墙是杰夫-莫格尔、保罗-维西、布莱恩-里德、威廉-切斯维克、史蒂文-贝洛温、大卫-普雷索托、马库斯-拉纳姆、大卫-彭萨克、尼尔-祖克、弗雷德-阿沃里奥和布伦特-查普曼等众多专家长期以来在网络安全方面取得的进步。

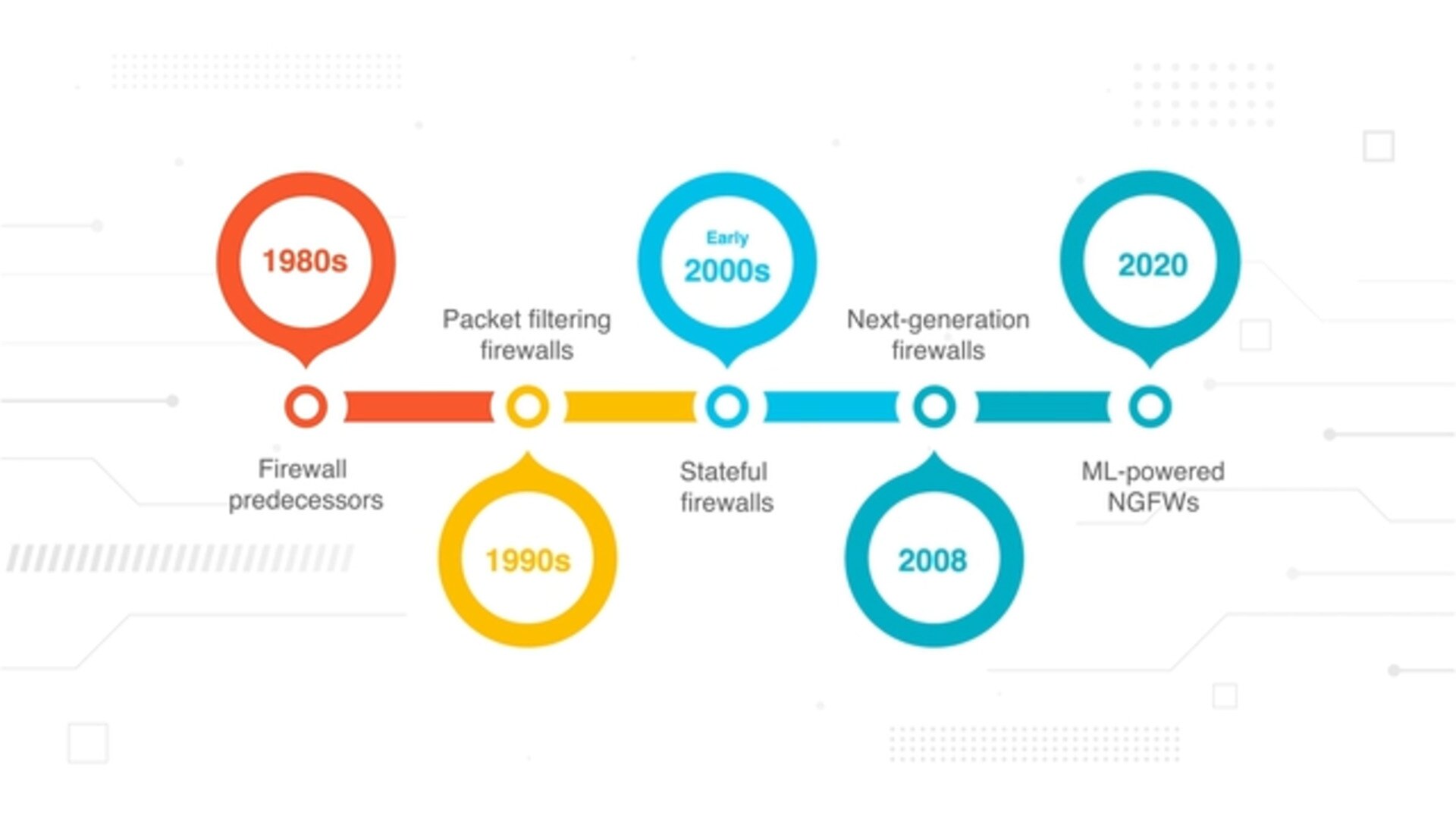

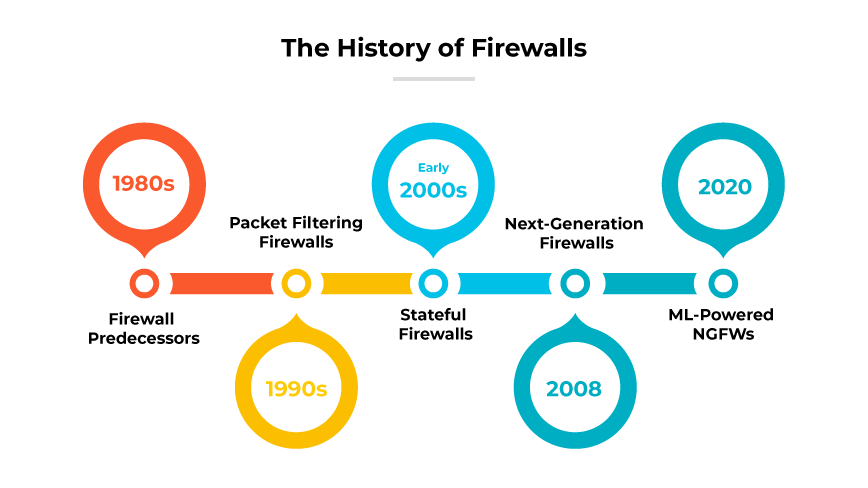

防火墙的历史始于 20 世纪 80 年代的基本数据包过滤防火墙,持续发展到今天的现代新一代防火墙。

防火墙历史年表

- 古代史--1980 年代防火墙前身

- 1990s: 第一代防火墙--包过滤防火墙

- 本世纪初第二代防火墙--有状态防火墙

- 2008: 第三代防火墙-新一代防火墙

- 2020: 第四代防火墙--由实验室驱动的 NGFW

古代史--1980 年代防火墙前身

防火墙技术的起源源于古老的物理防御方法,人们最早开始建造围墙来阻止入侵者。重要的历史实例包括中国长城和欧洲城堡的护城河和幕墙。

最初,"防火墙 "一词指的是建筑物内用于限制火灾危险的隔墙。随着时间的推移,这种预防性概念被应用到火车上,火车使用铁壁来保护乘客区,防止发动机起火。

在防火墙出现之前,网络路由器出现于 20 世纪 80 年代后半期。网络路由器是网络分隔的最初形式。这些设备保持基本隔离,确保任何问题或聊天协议都不会从网络的一端跨到另一端。分段的基本思想进一步发展成为今天的防火墙。

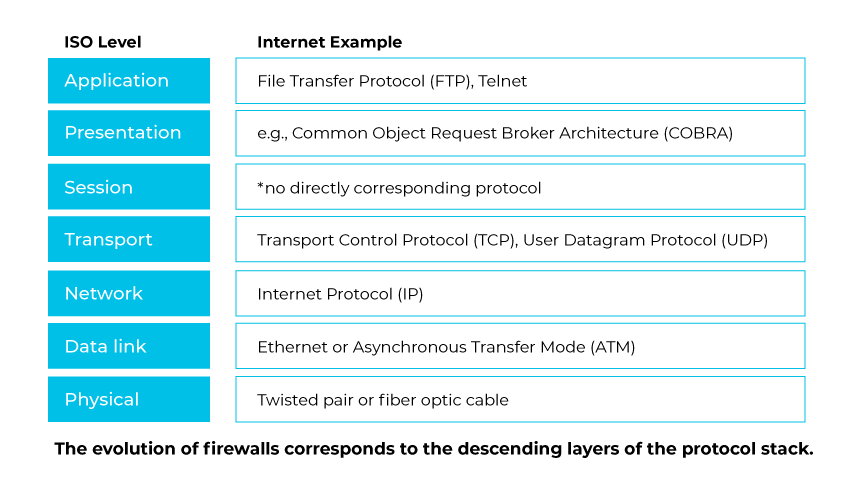

防火墙技术的发展历程反映了网络协议层的逐级穿越。最初的防火墙系统侧重于从应用层到传输层和网络层的流量过滤。这些初始步骤为现代防火墙所体现的高级网络安全措施奠定了基础。

AT&T 贝尔实验室在 1989-1990 年间开发出第一个电路级网关,在防火墙发展史上发挥了至关重要的作用。AT&T 贝尔实验室提出的概念为新一代防火墙奠定了重要基础。随着时间的推移,安全专家们持续扩展这些想法,并将其整合到我们今天所熟悉的更广泛的防火墙技术中。

1990s: 第一代防火墙--包过滤防火墙

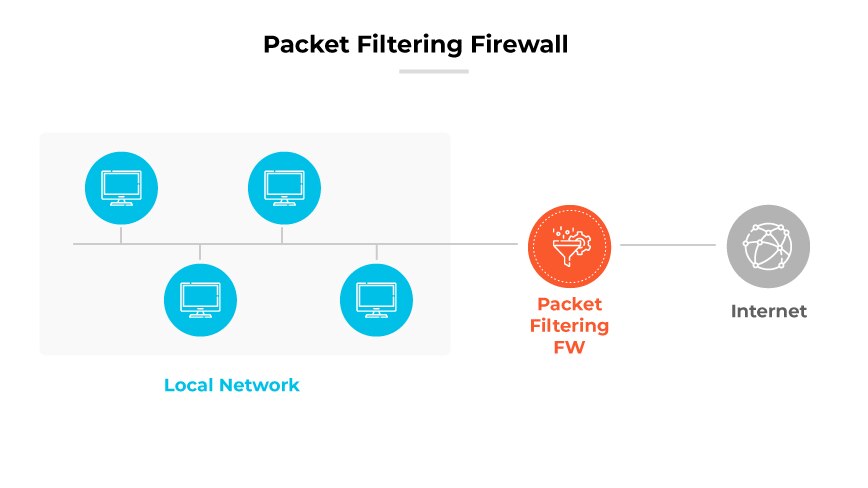

20 世纪 90 年代,随着第一代防火墙:数据包过滤防火墙(网络防火墙的一种)的推出,网络安全的格局发生了重大转变。随着互联网络使用范围的扩大,对能够在网络层面执行安全策略的系统的需求也越来越明显。

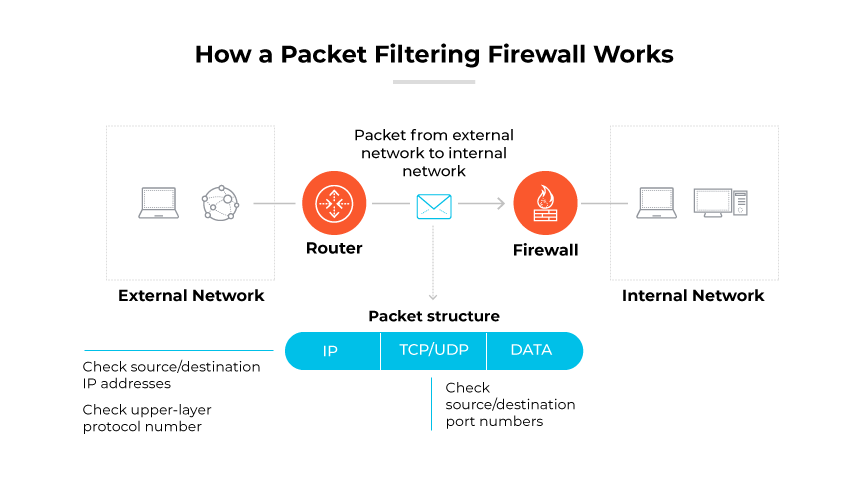

数据包过滤防火墙通过检查在网络中传输的数据包来实现基本操作。这些防火墙会根据预定义的规则来评估数据包,这些规则通常会考虑源和目标 IP 地址、端口号以及所使用的协议(如 TCP 或 UDP)。这个过程类似于邮件收发室根据信封上的地址对信件进行分类,而不用拆开信件本身。

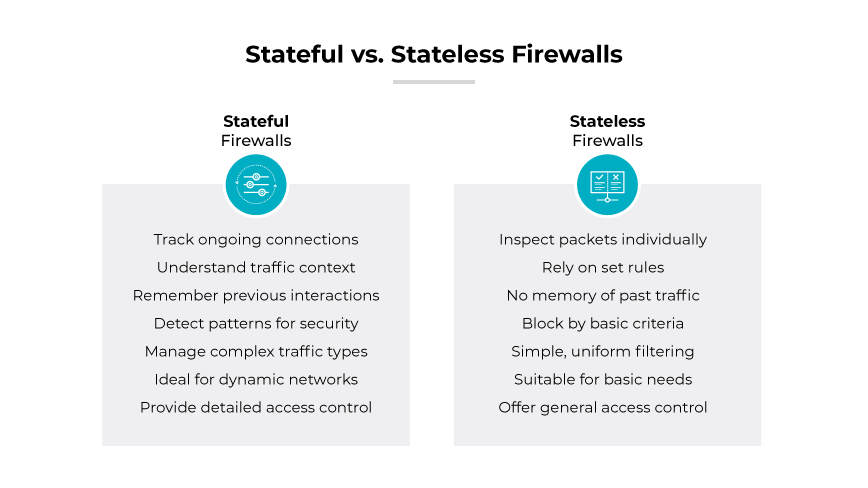

这些早期防火墙的关键特性之一就是它们的无状态特性。他们不会保留对以前数据包的记忆,而是孤立地处理每个新数据包。每个数据包的接受或拒绝都完全基于一套规则,而不考虑数据包在通信序列中的位置。这是控制进出网络流量的一种简单而又略显有效的方法。

然而,这种简单性也导致了漏洞。无状态防火墙无法了解连接状态,因此容易受到某些类型的网络威胁,这些威胁利用了历史数据的缺乏。例如,无状态防火墙无法确保进入的数据包是已建立的合法连接的一部分。这一缺陷使网络容易受到各种形式的欺骗和会话劫持攻击。

尽管存在这些限制,但上世纪 90 年代数据包过滤防火墙的开发为更复杂的安全措施奠定了基础。它们代表了在联系日益紧密的世界中认识和解决网络安全需求的第一步。随着时间的推移,数据包过滤防火墙的局限性逐渐显现,这为具有状态检测功能的新一代防火墙铺平了道路。

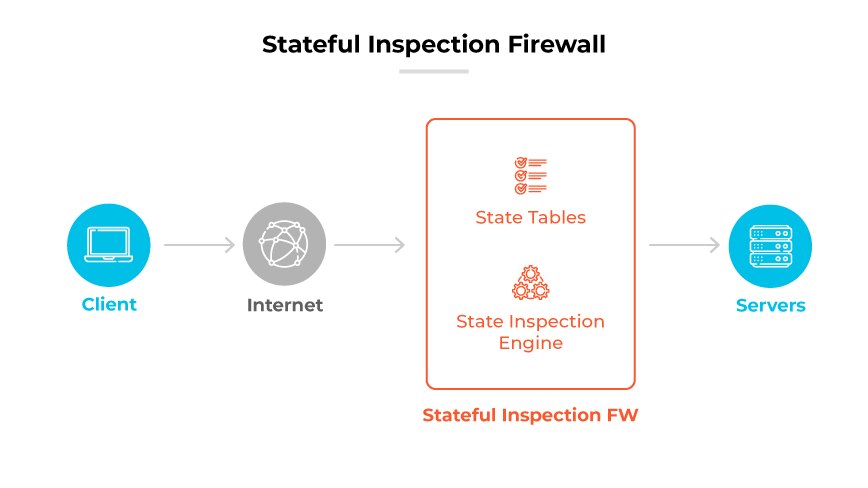

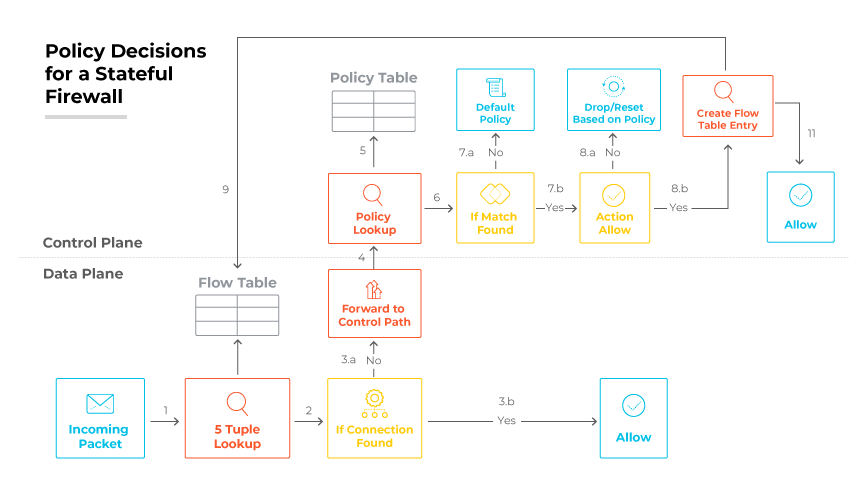

本世纪初,有状态防火墙出现,开创了第二代防火墙技术。这些系统与它们的前身--简单的数据包过滤器相比,有了很大的发展。状态防火墙通过监控活动连接的状态和确定网络流量的上下文,带来了网络安全模式的转变。

有状态防火墙的设计原则基于这样一个概念,即并非所有数据包都是独立的实体;许多数据包是主机之间更大对话的一部分。通过保持对上下文的感知,有状态防火墙可以就允许或拒绝哪些数据包做出更明智的决定。他们不仅评估数据包本身,还评估数据包与同一会话中之前数据包的关系。这就好比在对话中不仅要理解句子,还要理解整个对话。

有状态防火墙能够通过维护状态表来跟踪网络连接的状态,如 TCP 流或 UDP 通信。该表记录了所有正在进行的连接,可以确定传入的数据包是否属于已建立的会话。这样,它们就能防止未经授权的访问尝试,而无状态数据包过滤器则无法做到这一点。有状态防火墙提供了一个强大的机制,可以抵御各种利用合法连接进行的网络攻击。

在开发状态防火墙的同时,2000 年代初还出现了应用防火墙。随着基于 Web 的复杂攻击的兴起,对应用级安全的需求日益增加,供应商增强了状态防火墙,增加了根据应用数据分析和过滤流量的功能,从而创建了统一威胁管理(UTM)系统。UTM将传统的防火墙功能与网关防病毒、入侵检测和垃圾邮件过滤等功能结合在一起,成为一个内聚的平台,不仅可以根据状态允许或拒绝流量,还可以根据内容允许或拒绝流量,从而大大改进了安全措施。

UTM的状态包检测允许网络上的入站和出站流量,而网络代理则过滤内容并使用防病毒服务进行扫描。一个独立的入侵防御系统(IPS)可检测并阻止恶意流量。纳入 UTM 的虚拟专用网络 (VPN) 服务器可以连接远程办公室,允许远程用户访问企业资源。最后,垃圾邮件过滤对垃圾邮件和网络钓鱼企图采取行动。

UTM将许多不同的网络安全技术整合到一个设备中,便于部署并降低成本。然而,不同 "模块 "或 "刀片 "之间没有本地集成,导致安全漏洞、性能低下和复杂的策略管理。

从本质上讲,这个时代有状态防火墙的发展是对第一代数据包过滤器局限性的直接回应。安全要求变得更加复杂,有状态检测通过对网络进行更深层次的检测,满足了增强安全性的要求。尽管复杂性增加了,但有状态防火墙还是设法在安全和性能之间取得了平衡--这种平衡将在未来数年内定义网络安全措施。

有状态防火墙的传统至今仍很明显。它们为持续保护数字基础设施的现代安全系统奠定了基础。它们的诞生不仅仅是一次升级,更是一次变革,重新定义了网络环境的外围安全。

2008: 第三代防火墙-新一代防火墙

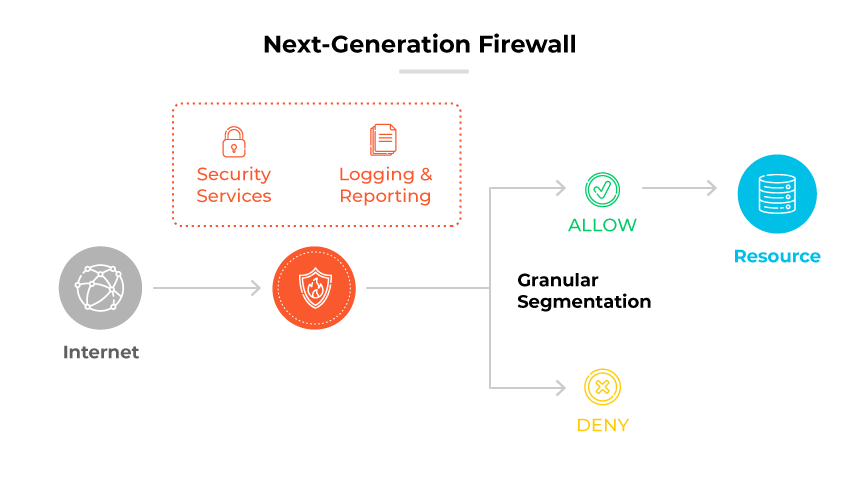

2008 年,Palo Alto Networks 推出业界首款新一代防火墙 (NGFW)。这标志着网络安全技术新时代的开始。防火墙不再只是过滤端口和 IP 地址,还能进行更深入的检查,就哪些流量可以通过网络做出明智的决定。

NGFW 引入了集成入侵防御系统 (IPS)、全堆栈可视性以及根据应用程序、用户和内容执行安全策略的能力。这种控制水平至关重要,因为到 2008 年,应用程序越来越多地使用标准网络端口来绕过传统防火墙。这样就很难控制不需要的或潜在的恶意流量。

NGFW 通过解码应用程序(无论端口和协议如何),提供对穿越网络的所有应用程序的全面可视性,从而脱颖而出。这样,管理员就可以创建全面、精确的安全策略。这些策略不仅以网络为中心,还考虑到了流量的性质、所涉及的应用程序以及背后的用户。

凭借查看和理解内容的能力,NGFW 为防火墙策略增添了一个新的维度,使其能够阻止恶意内容并支持有关数据传输的企业策略。在数据泄露和外泄日益频繁的今天,这一点尤为重要。

NGFW 具有 SSL 解密能力,可以检查加密流量,而到 2008 年,加密流量在所有互联网流量中所占的比例越来越大。这一点至关重要,因为如果没有它,加密流量将成为网络防御的一个重要盲区。

总体而言,2008 年 NGFW 的发展代表了被动网络设备的重大转变。随着 NGFW 成为常态,网络安全系统开始能够执行更深入的检查,并根据全面的数据分析做出实时安全决策。这是防火墙发展的关键一步,使网络安全与现代互联网流量和威胁的复杂性和动态性更加紧密地结合在一起。

2020: 第四代防火墙--LL 驱动的 NGFW

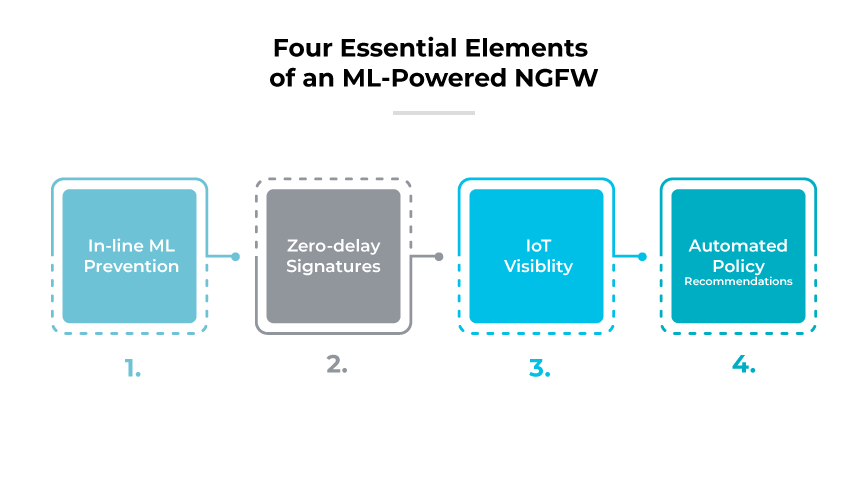

迄今为止最新的防火墙在 2020 年首次亮相,当时 Palo Alto Networks 推出了首款 由 ML 驱动的新一代防火墙。该防火墙使用机器学习技术提供主动、实时和在线零时差保护。

这些 NGFW 超越了传统的威胁检测,应用机器学习来分析网络流量模式,并识别可能预示着新型网络攻击的异常情况。这就提供了一种动态防御机制,可适应不断变化的威胁,而无需完全依赖已知的威胁特征。

借助全面的设备可见性和行为异常检测功能,搭载 ML 的 NGFW 尤其擅长保护 IoT 设备的安全。它们通过对网络流量的持续学习来生成和执行安全策略,从而大大减少了新威胁的暴露窗口。这种积极主动的安全策略可以帮助组织保护网络安全,抵御以前从未遇到过的复杂攻击。

采用 ML 技术的 NGFW 还能根据网络遥测数据推荐策略更新,最大限度地减少管理开销,从而简化安全管理。这些建议有助于快速适应安全挑战,减少人为错误,并确保安全协议始终保持最新。因此,组织可以保持稳健的安全态势,能够应对不断出现的威胁。