以社区为后盾

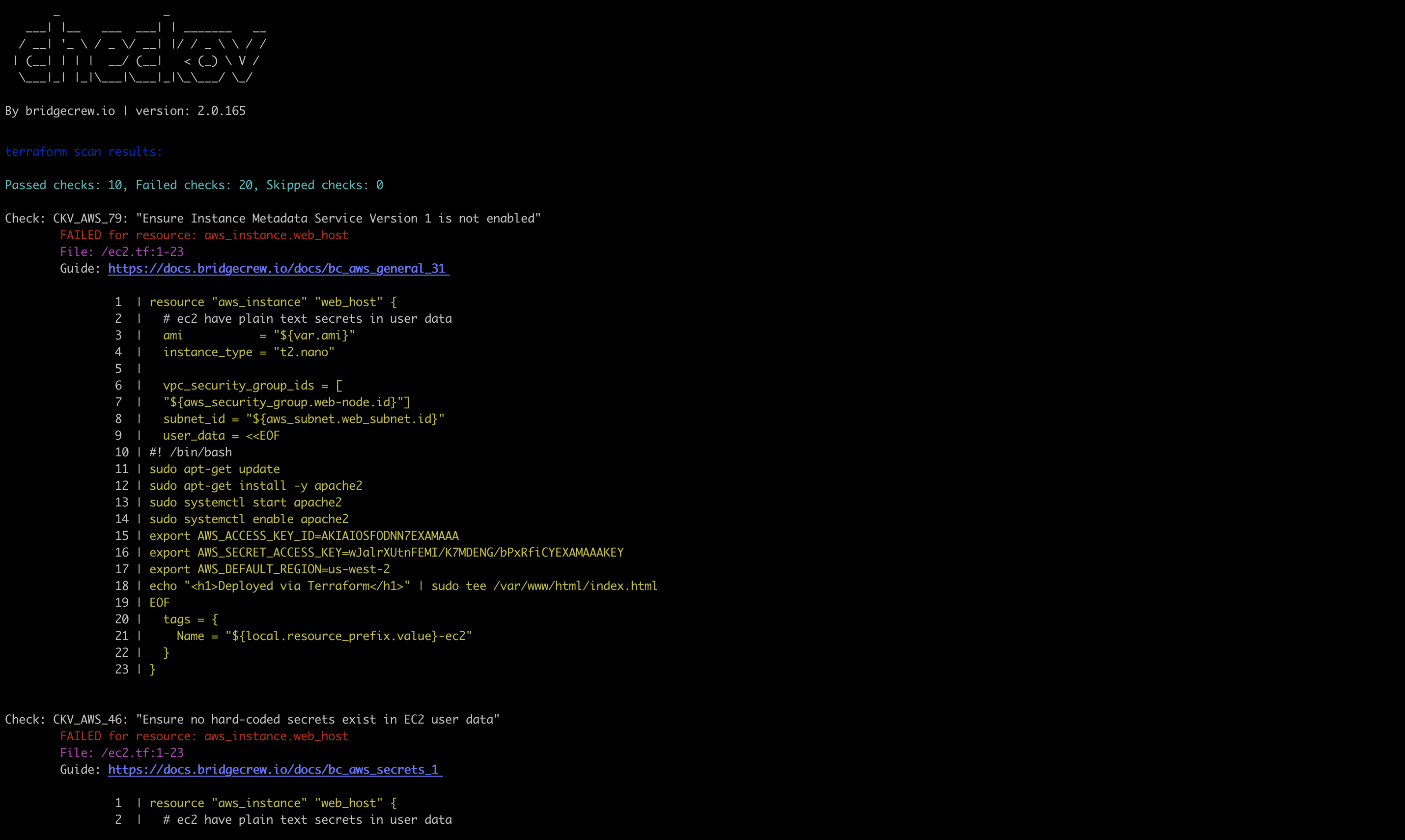

Bridgecrew 是基于开源项目 Checkov 构建的。Checkov 是一个策略即代码工具,下载量达数百万次,用于检查 IaC 模板中的错误配置,这些模板包括 Terraform、CloudFormation、Kubernetes、Helm、ARM 模板和无服务器框架。用户可以利用数百个现成的策略并添加自定义规则。Bridgecrew 通过简化的用户体验和企业功能增强了 Checkov。

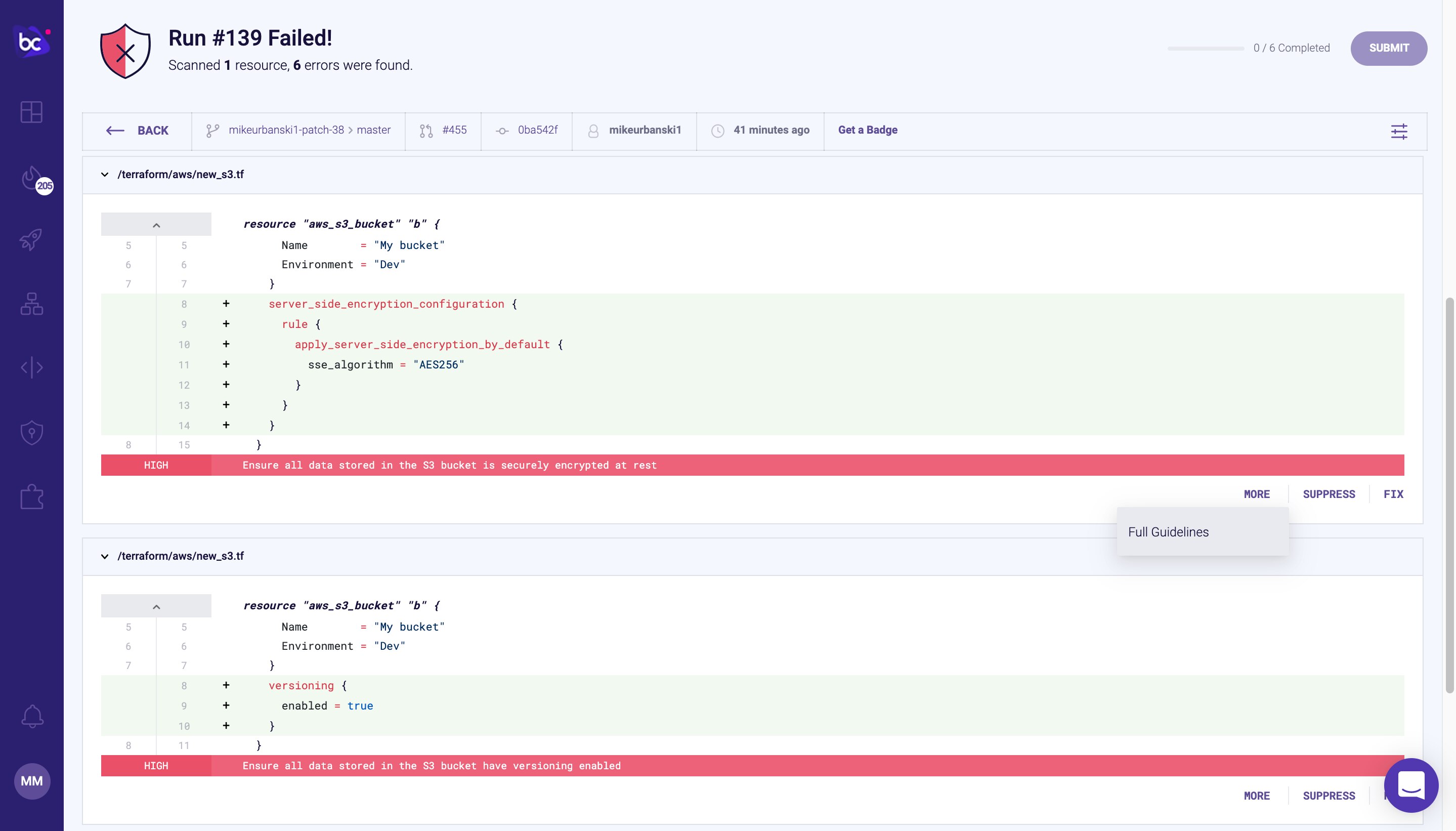

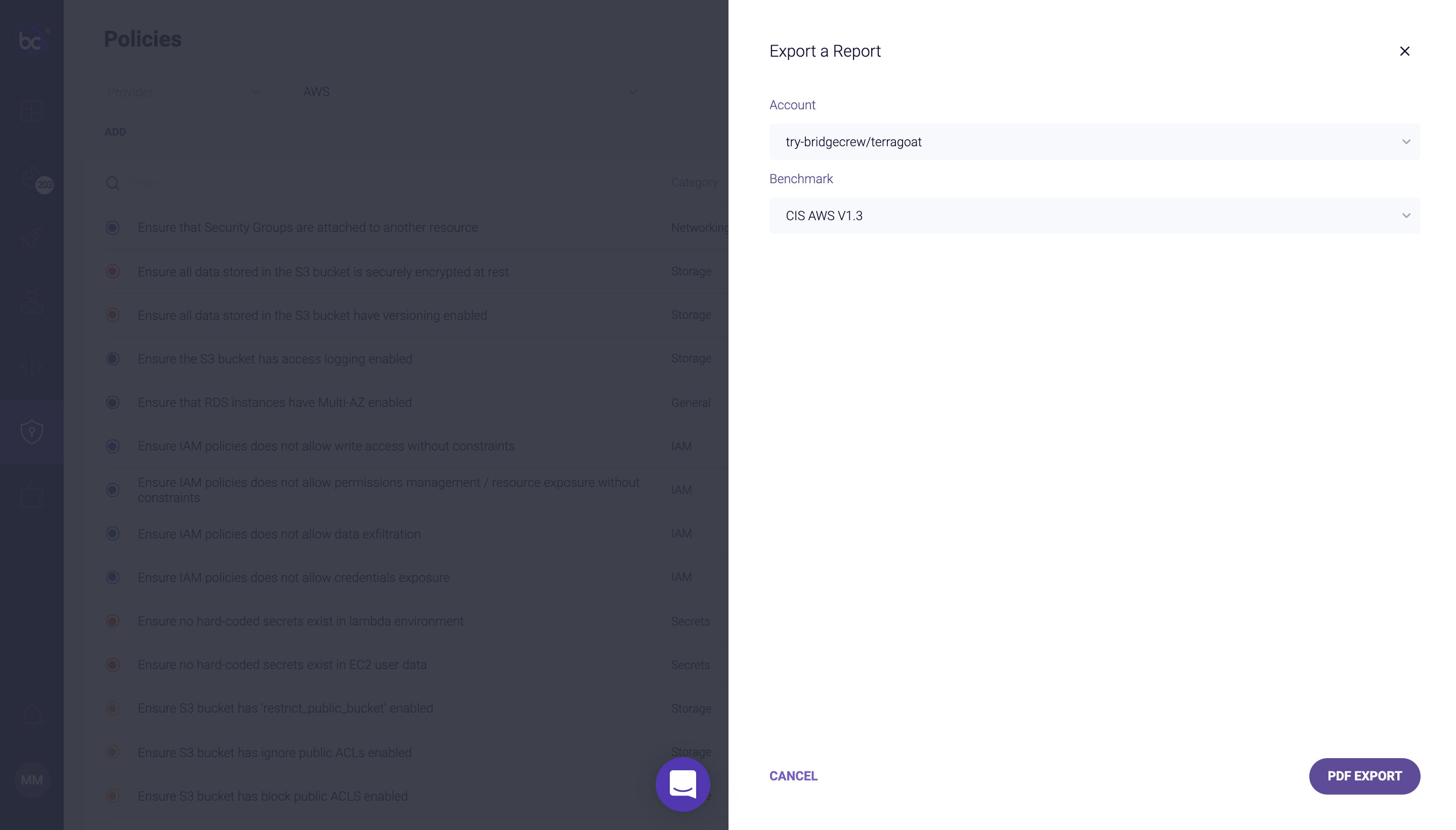

检查策略配置错误

Chekov 基于基准(例如 CIS)和社区来源的检查,根据数百个开箱即用的策略检查 IaC 模板。

利用情境感知策略

Checkov 的策略包括基于图形的检查,允许复杂策略的多层次资源关系,例如面向互联网的资源的更高严重性级别。

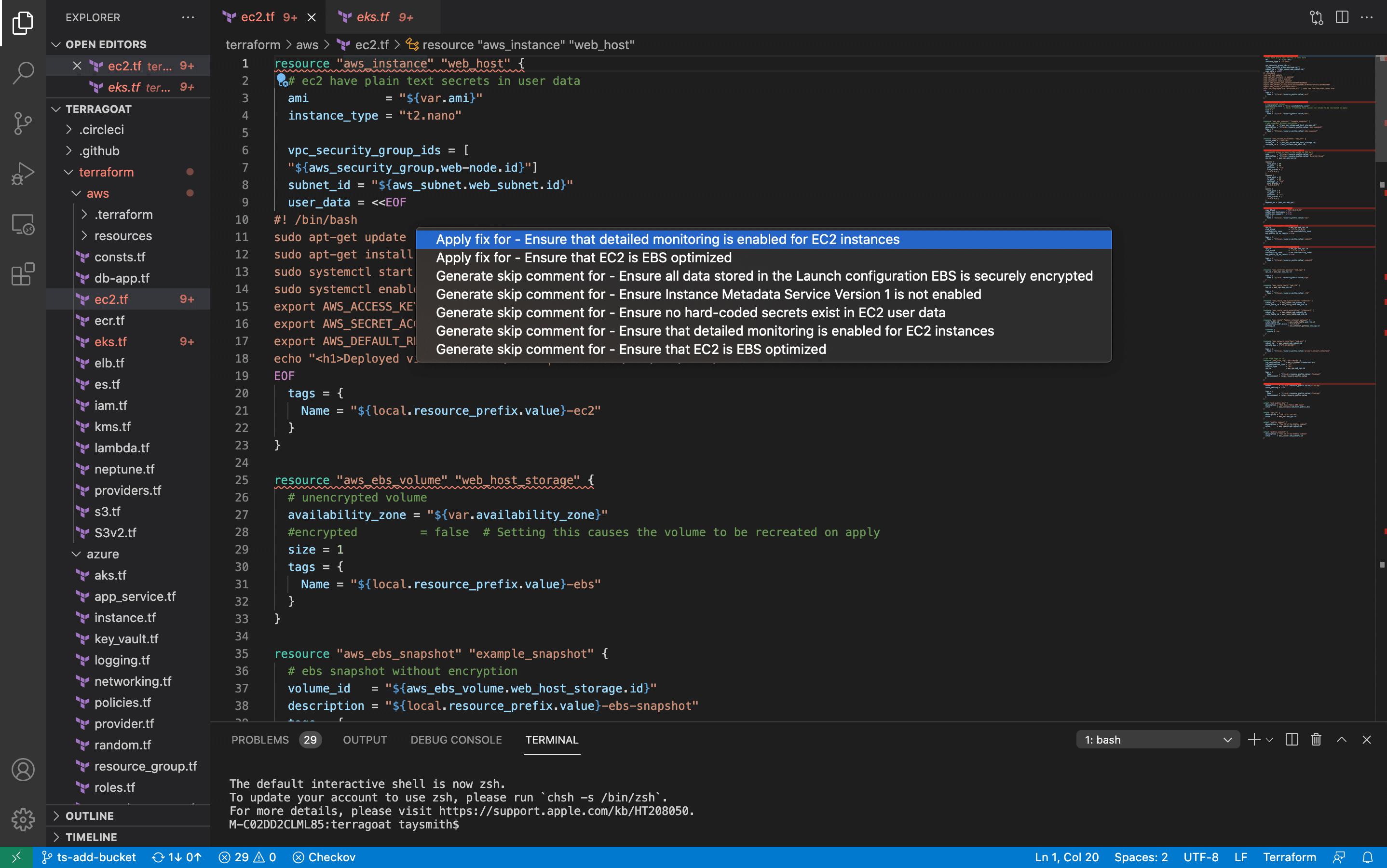

扩展功能和集成

Checkov 设计为可扩展的,能够添加自定义策略和标记,并且具有设计成添加到持续集成和其他 DevOps 工具中的 CLI。

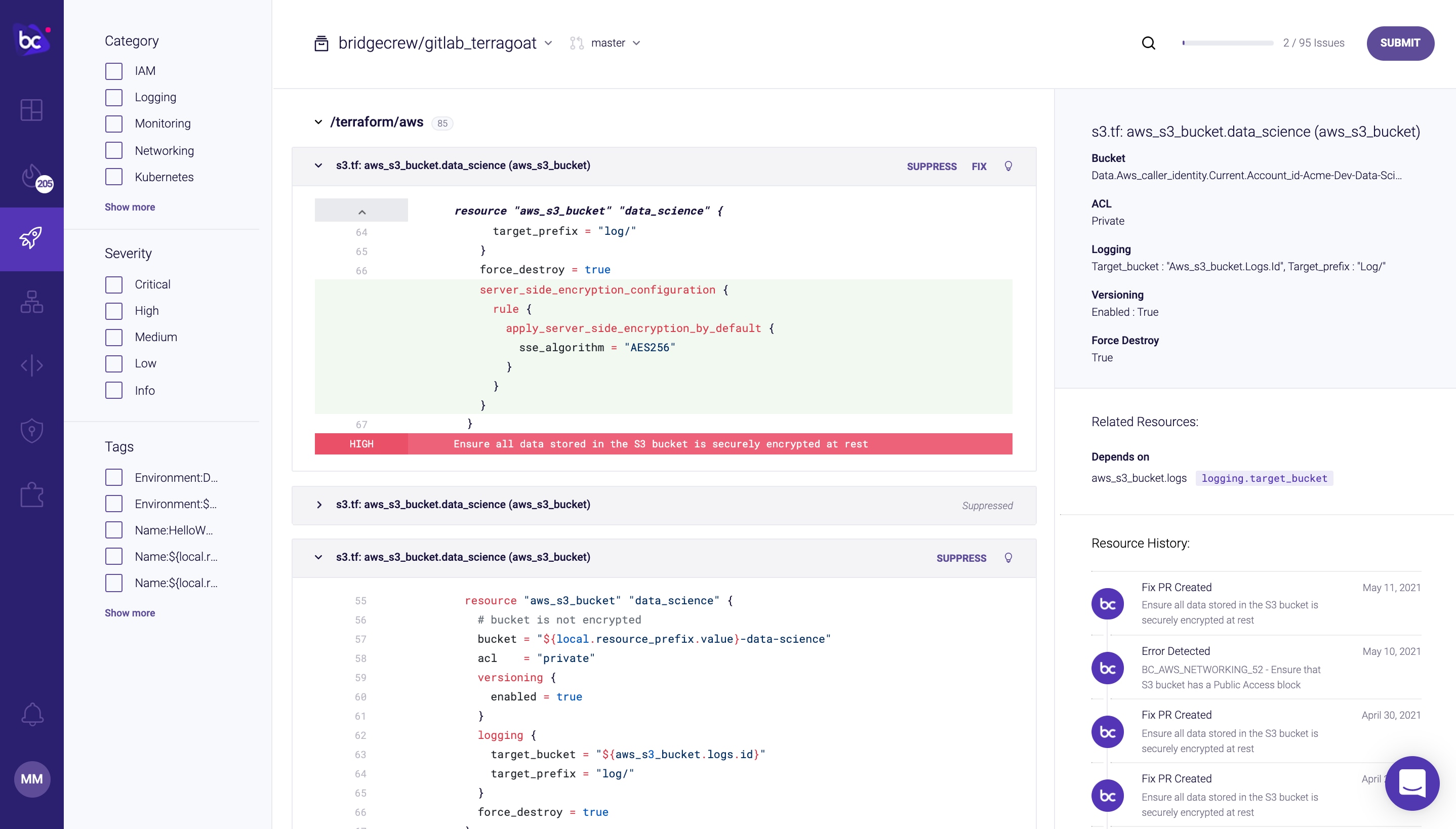

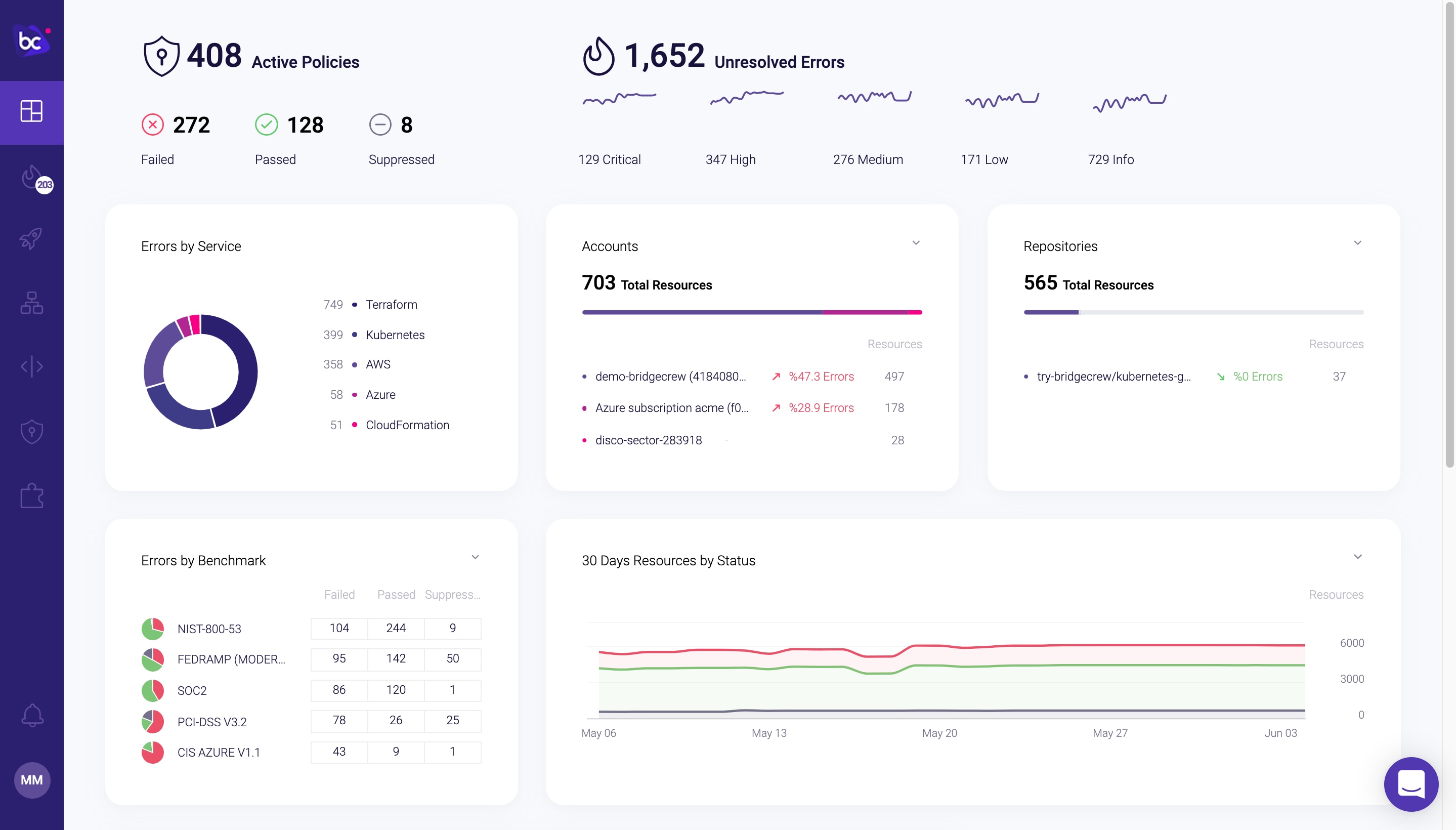

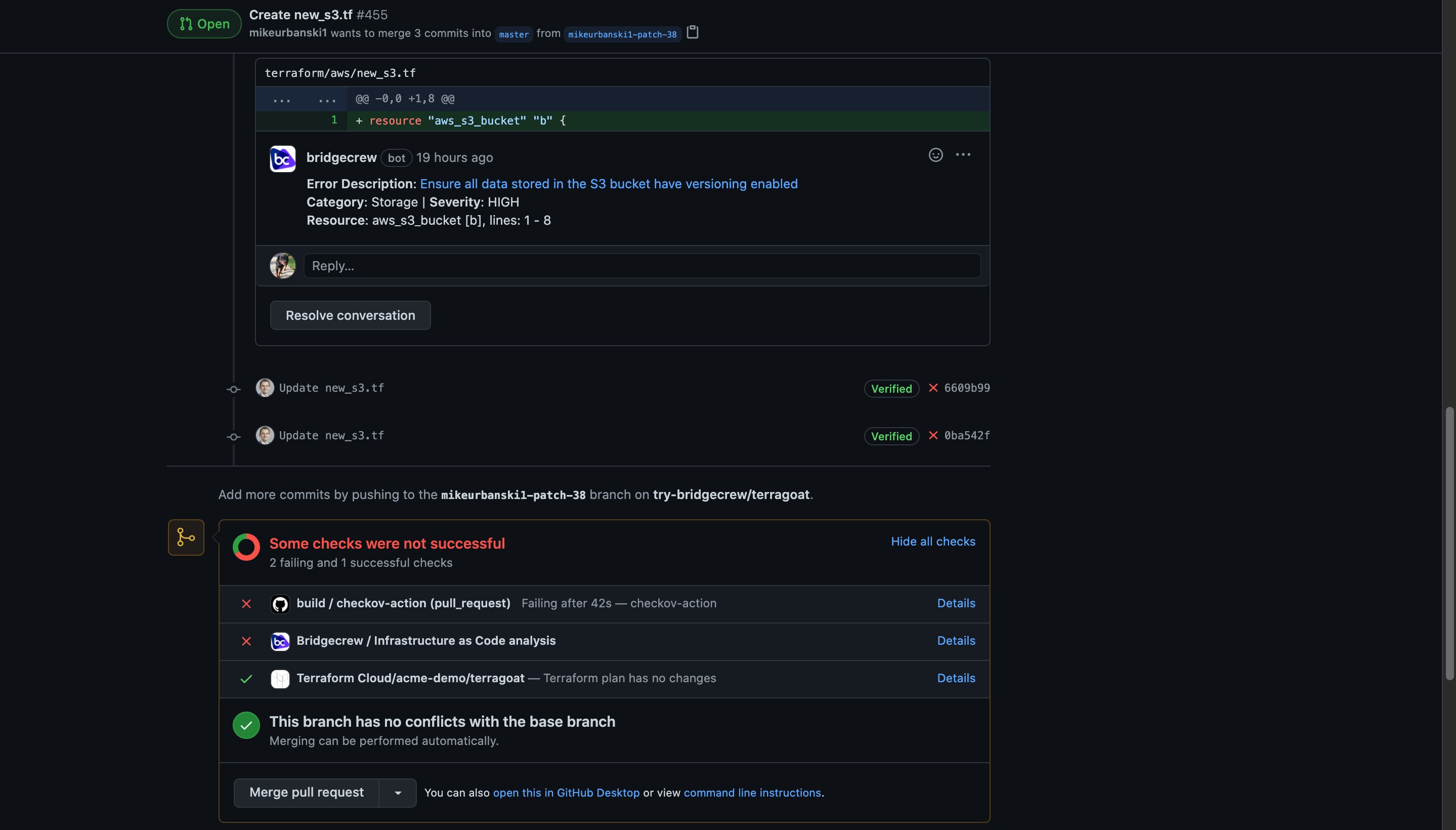

与 Bridgecrew 集成以扩展其功能

Bridgecrew 增强了 Checkov 的开源功能,提供扫描历史记录、附加集成、自动修复等功能。