如何保持 AWS 合规性

Amazon Web Services (AWS) 通过了 ISO 和 SOC 2 等合规性认证。但是,在 AWS 中存储数据的方式并不总是合规的。

随着企业不断向云转移,数据安全和法规合规性变得至关重要。幸运的是,Amazon Web Services (AWS®) 是一个按需云计算平台,经认证符合 ISO、PCI DSS 和 SOC 2 等法规。但是,这并不意味着 AWS 中存储数据的方式是合规的。与安全性一样,合规性属于责任共担模型,这意味着 AWS 本身负责遵守适用于主机层和物理基础架构的法规,而 AWS 客户则负责遵守适用于自己如何在云中使用服务、使用应用和存储数据的法规。

让我们退一步来了解在 IT 基础架构中管理合规性的传统方式:企业的合规性团队对企业的所有 IT 资源进行盘点。然后,团队审查包含受法规约束的数据的所有资源,并将现有控制措施映射到相应的法规要求,以证明合规性。

但是在 AWS 中,手动合规性管理显得不足。开发人员有能力部署新资源并快速对基础架构进行更改 - 这些更改通常不会经受安全及合规性团队的检查。更为复杂的是,即使一个企业某天能够证明其合规性,但这并不意味着它在两周甚至 24 小时后仍然保持合规性。“时间点”合规性在云中很快变得无关紧要。

维持 AWS 合规性需要一种新的方法。正如 DevOps 团队将“持续交付”和“持续创新”作为日常 IT 工作重点的一部分一样,在“持续安全性”和“持续合规性”上也需要同样多加注意。

好的一面是,与传统数据中心的合规性管理不同,AWS 基础架构为我们提供了一条以编程和自动方式解决安全性和合规性问题的途径。我们现在提供的云提供商 API 开启了一个全新的安全自动化时代。AWS Config 允许企业使用 AWS API 访问有关其基础结构的元数据,并持续监视和测量新更改是否会带来合规性问题。

将 AWS Config 用于持续合规性

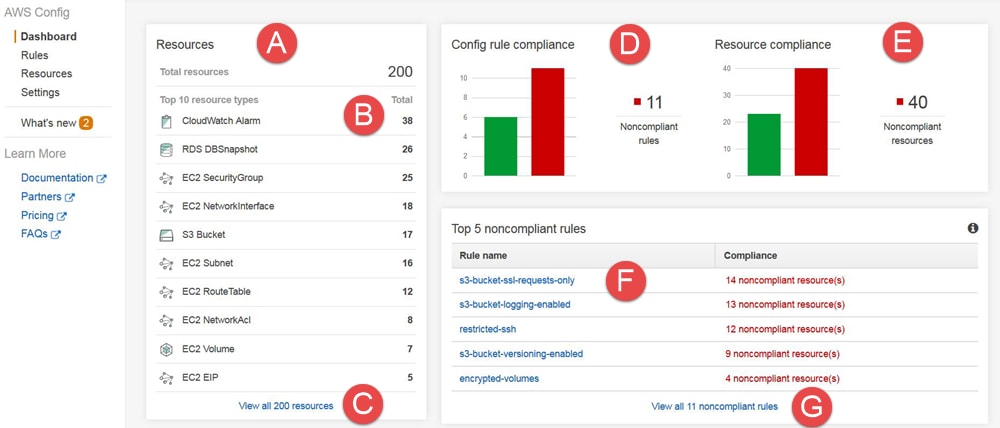

AWS Config 允许在单个仪表盘上连续监视环境的配置更改和所需配置规则的合规性,以及查看和管理资源关系(见图 1)。

图 1:AWS 管理仪表盘

有两种方法可以使用 AWS Config 来实现持续合规性:

选项 1:使用简单通知服务来进行手动修复。当环境发生变化,不再符合企业的规则时,SNS 将触发警报。这可在问题发生之时尽快手动修复。

选项 2:使用 AWS Lambda 进行自动修复。环境中导致不合规的更改将触发 Lambda 功能进行自动修复。示例:配置规则规定必须始终启用 VPC Flow 日志。有人关闭了 Flow 日志记录,所以 Lambda 使用 API 访问来重新启用它。

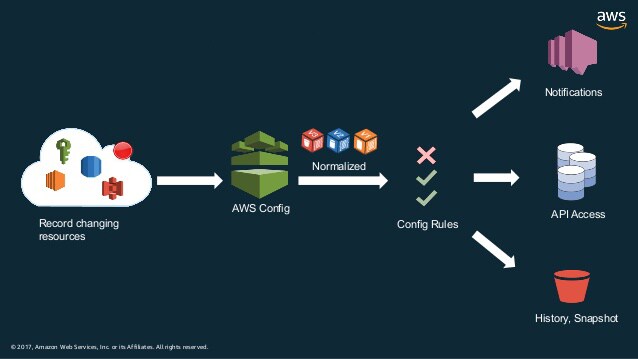

图 2:AWS Config 如何发挥作用

AWS Config 提供可自定义、预定义的规则来通过 API 进行管理。管理员还可以编写特定于团队和企业的配置规则,以构建更全面的合规性报告。单击此处查看定制 AWS 配置规则的经策划社区存储库。

使用 AWS Services 来确保合规性

如前所述,根据责任共担模型,AWS 负责运行工作负载的云基础架构的安全性和合规性,而客户则负责工作负载本身的合规性。但是,AWS 提供多种工具来帮助确保合规性。例如:

PCI DSS 要求 8 要求应用所有者“识别和验证对系统组件的访问权限”。AWS Cognito 是一种身份验证服务,允许为用户和其他 AWS 服务配置身份验证和授权,通常用于满足此要求。

PCI DSS 要求 11 讨论了对网络资源和持卡人数据的所有访问的跟踪和监视。这可通过监控工具(例如 CloudWatch 和 CloudTrail)来完成。

更加细致

随着云环境的发展和企业的监管越来越严格,您可能需要更细致的 AWS 合规性报告。例如,您可能想知道您的 AWS 环境如何映射到特定的合规性法规,或者为不同的团队和 AWS 帐户启用不同的合规性视图。

这就是第三方基于 API 的合规性工具发挥作用的地方。这些工具旨在允许您持续实时监视云配置的更改,并将这些配置映射到预构建的合规性模板,如 ISO、SOC 2、HIPAA、PCI DSS、NIST 和 GDPR 等法规。通过正确的合规性工具,您可以轻松生成合规性报告,并只需单击一下即可向审计员、客户和利益相关者演示您的合规性态势。若需一些有关选择正确工具的指导准则,请查看本博文。

有关这些主题的更多信息,请下载电子书云中的持续监控和合规性。