搜索

2022 年事件响应攻击趋势,最常见的事件类型,攻击者如何获得初始访问权限,攻击者利用哪些漏洞以及针对哪些行业发起攻击

01

勒索软件

攻击者索要并获得更高的赎金

截至 6 月,2022 年 Unit 42 事件响应人员处理的案件的平均勒索软件赎金为 925,162 美元,与 2021 年相比增长了 71%。

3000 万美元

最高索要赎金

850 万美元

最高支付赎金

案例研究:

BlackCat 勒索软件

立即观看攻击者使用多重勒索技术实现利益最大化。

勒索软件攻击者通常会对企业文件进行加密,但他们也逐渐开始点名攻击受害者,这增加了支付赎金的压力。许多勒索软件团伙都在维护暗网泄露网站,以进行双重勒索。

威胁攻击者越来越倾向于进行敲诈勒索,可能是与其他手段结合使用,或单独进行。

4%

4% 的 Unit 42 案例涉及未加密的敲诈勒索,我们预计这一比例还会继续上升。

RaaS 致使技术不娴熟的威胁攻击者有所增加。

勒索软件即服务 (RaaS) 是一种由犯罪分子为犯罪分子提供的业务。他们通常会设定勒索软件的条款,通常以月费或赎金的一定比例作为交换。RaaS 大大降低了发起攻击的难度,为攻击者提供了可乘之机,并加速了勒索软件的发展。

02

云事件

配置错误是云泄露的主要原因

在已知云安全事件中,近 65% 是由于配置错误造成的。谁是主要罪魁祸首?IAM 配置。

我们分析了 200 个不同企业的 18,000 个云帐户中的 68,000 多个身份信息。最终发现,几乎所有公司都没有适当的 IAM 政策控制来保障安全。

03

BEC

商业电子邮件入侵的危害不容小觑。

美国联邦调查局称 BEC 为“430 亿美元骗局”。这是指 2016-2021 年期间互联网犯罪投诉中心接到的举报事件。

借助 Unit 42 针对 BEC 攻击行动的遥测数据,BEC 攻击者已在猎鹰二号行动和 Delilah 行动中被捕。

洞察分析

攻击者如何找到可乘之机

攻击者最常用的三大初始访问载体是网络钓鱼、已知软件漏洞和暴力破解凭据攻击(主要针对远程桌面协议)。

77%

77% 的可疑入侵根源来自于网络钓鱼、漏洞利用和暴力破解攻击。

04

载体

攻击者使用网络钓鱼获得初始访问权限的比例为 40%

攻击者一直在寻找简单的入侵方法。网络钓鱼是一种低成本的方法,对攻击者来说效果很好。我们在报告中提出了“防止网络钓鱼攻击的 10 条建议”。

05

LOG4SHELL

Log4Shell:具有持续影响的严重漏洞

2021 年 12 月 9 日,工作人员发现 Apache Log4j 2 中的一个零日远程代码执行 (RCE) 漏洞被广泛利用。Log4Shell 在通用漏洞评分系统 (CVSS) 中为 10 分,这可能是最高分数。

截至 2 月 2 日,我们发现近 1.26 亿次攻击触发了旨在抵御 Log4j 漏洞利用企图的威胁防御签名。去年,攻击者利用漏洞获得访问权限的案例中,Log4j 占了近 14%,尽管在我们研究的时间段内 Log4j 只有几个月是公开的。

就在最近的 6 月 23 日,CISA 还发布了一项警告,称恶意攻击者仍在 VMware Horizon 系统中持续利用 Log4Shell。

06

zoho

复杂无比且难以检测的攻击活动利用了 Zoho 漏洞

美国 CISA 于 2021 年 9 月 16 日发布的一则警告称,高级持续性威胁 (APT) 的攻击者正在积极利用自助式密码管理和单点登录解决方案 Zoho ManageEngine ADSelfService Plus 中新发现的漏洞。Unit 42 后来披露了一项持久、复杂、活跃且难以检测的行动,攻击者使用的正是作为 TiltedTemple 追踪的漏洞。

TiltedTemple 行动袭击了科技、国防、医疗、能源、金融和教育行业的超过 13 个目标,显然是为了收集和泄露受攻击组织的敏感文件。在我们的事件响应案例中,威胁执行者利用 Zoho ManageEngine ADSelfService Plus 获得初始访问权的漏洞约占到 4%。

然而,我们观察到的一些攻击特点突出表明,在评估与漏洞相关的风险时,数量并不是唯一的考虑因素。

07

PROXYSHELL

在最近的 Unit 42 案例中最常被攻击者利用的漏洞就是 ProxyShell

ProxyShell 是一个攻击链,利用 Microsoft Exchange 中的三个漏洞运行:CVE-2021-34473、CVE-2021-34523 和 CVE-2021-31207。攻击者可利用攻击链执行远程代码,这意味着他们可在遭到入侵的系统中运行恶意代码,且无需实际访问这些系统。

2021 年 8 月 21 日,美国 CISA 发布了针对 ProxyShell 的紧急公告。攻击者几乎在披露后第一时间就积极利用 ProxyShell,在 Unit 42 案例中,如果攻击者通过利用漏洞获得初始访问权限,那么使用 ProxyShell 的时间占到一半以上。

洞察分析

行业

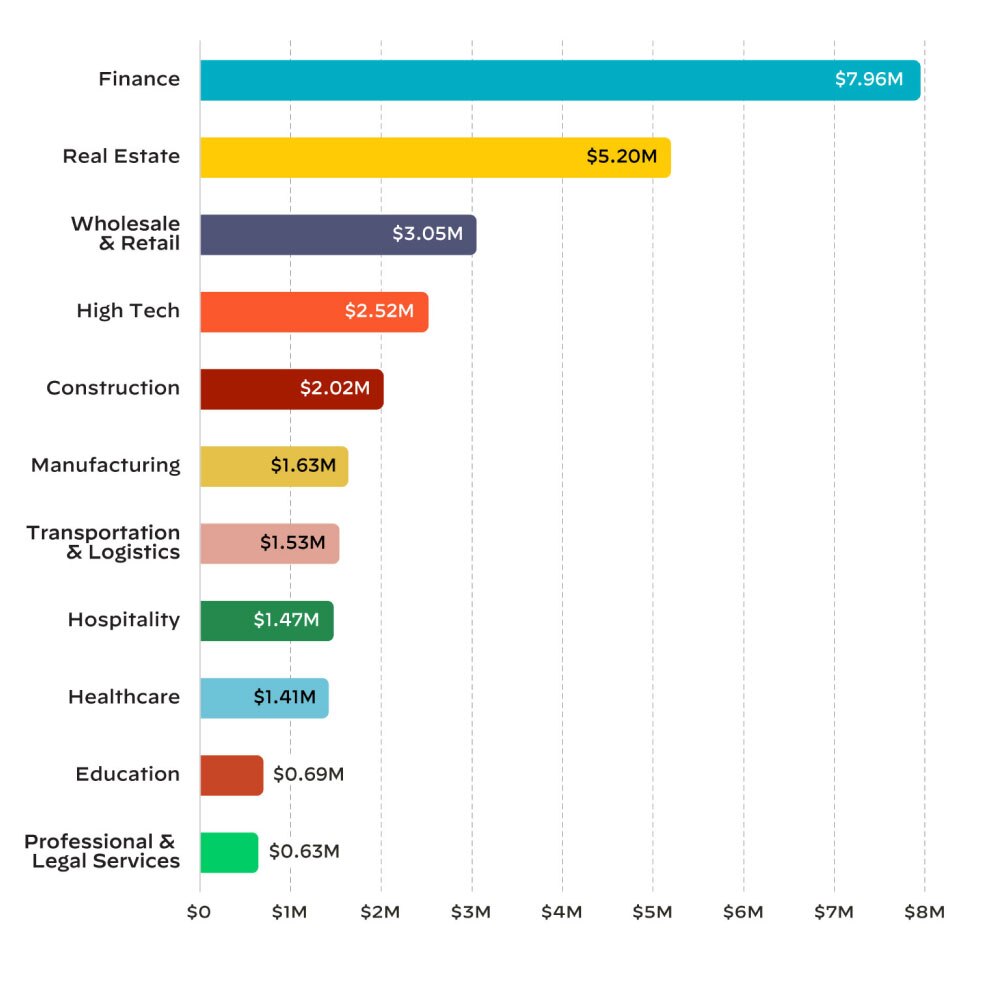

在我们的案例数据中,受影响最大的行业是金融、专业和法律服务、制造业、医疗、高科技以及批发零售业。

这些行业占我们案件的 63%。

这些行业中的企业会存储、传输和处理大量可变现的敏感信息,而这些信息可能会吸引威胁攻击者。

攻击者通常喜欢投机取巧,在某些情况下,某个行业可能会受到较大影响,例如,该行业中的企业广泛使用某些含有已知漏洞的软件。

08

2022 年受影响最大的行业

金融

过去一年,我们发现金融业的平均索要赎金接近 800 万美元。然而,平均支付赎金只有 154,000 美元左右,也就是说各企业支付的赎金为平均索要金额的 2% 左右。

医疗保健

过去一年,我们发现医疗业的平均索要赎金超过 140 万美元。平均支付金额为 120 万美元,也就是说各企业支付的赎金为平均索要金额的 90% 左右。

09

推荐的 6 大最佳实践

网络威胁的格局势不可挡。网络攻击每天都在不断出现,攻击类型也愈加复杂。一些企业可能不知从何开始,但我们的安全顾问可以提供一些建议。以下是其中六条建议:

1

经常面向员工和承包商展开网络钓鱼预防和安全最佳实践方面的培训。

2

始终使用企业级 MFA VPN,禁用所有直接外部 RDP 访问。

3

尽快修补暴露在互联网上的系统,以防止攻击者利用漏洞。

4

将 MFA 作为安全策略面向所有用户实施。

5

要求所有付款验证在电子邮件之外进行,确保多步骤验证流程。

6

考虑使用凭据泄露检测服务和/或攻击面管理解决方案来帮助跟踪易受攻击的系统和潜在漏洞。

与 Unit 42 专家一起深入探索

与 Unit 42 专家一起深入探索

提前洞察攻击。

让您的宣讲无懈可击。