This post is also available in: English (英语) 繁體中文 (繁体中文) Français (法语) 日本語 (日语) 한국어 (韩语)

今天,Palo Alto Networks Unit 42 研究人员发布了关于影响 Google Android 平台的新型高严重性漏洞的详细信息。2017 年 9 月 Android 安全公告中提供了用于修复该漏洞的补丁。这种新型漏洞不会影响最新版本 Android 8.0 Oreo,但会影响所有之前的 Android 版本。某些恶意软件会通过本文列出的一些途径进行漏洞利用,但 Palo Alto Networks Unit 42 目前并未发现针对这一特定漏洞进行的任何攻击。由于 Android 8.0 版本相对较新,这意味着几乎所有 Android 用户都应立即采取行动,安装针对此漏洞的更新。

我们的研究人员发现利用该漏洞能够更容易发起“覆盖攻击”,这是一种针对 Android 平台的已知攻击类型。此类攻击最有可能用于在用户的 Android 设备上安装恶意软件,还可用于使恶意软件完全控制设备。在最坏的情况下,该漏洞可导致手机无法使用(即“变砖”)或安装任意恶意软件,包括(但不限于)勒索软件或信息窃取程序。简单说来,该漏洞可用于控制、锁定被攻击设备并在之后窃取信息。

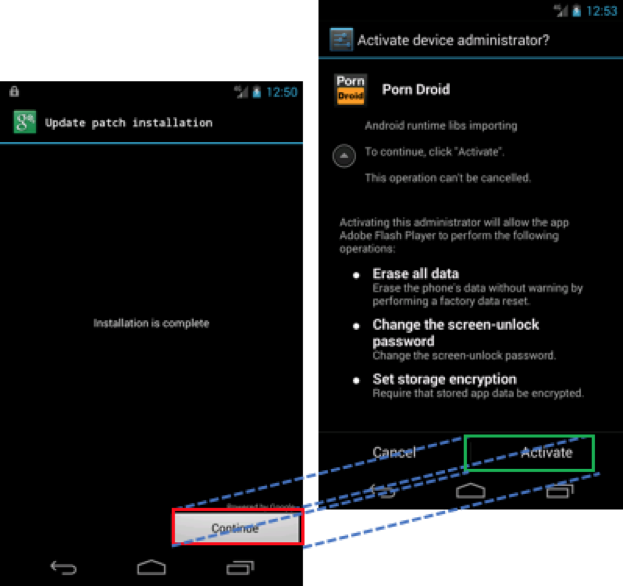

在“覆盖攻击”中,攻击者的应用会在设备上运行的其他窗口和应用上绘制(或者说“覆盖”)一个窗口。如果得逞,则攻击者将会诱骗用户,使其将自己点击的入侵窗口当作正常窗口。在图 1 的示例中,攻击者让用户以为自己是在通过单击来安装补丁,但实际上用户单击后会授予 Porn Droid 恶意软件对设备的完全管理员权限。

图 1:伪造的补丁安装程序下所覆盖的恶意软件正在请求获取管理权限

您可以看到这种攻击是如何诱骗用户无意中在设备上安装恶意软件的。它还可用于授予恶意软件对设备的完全管理权限。

覆盖攻击也可通过在设备上显示无法关闭的窗口,从而创造拒绝服务条件。这正是攻击者在移动设备上发起勒索软件攻击所使用的方式。

当然,覆盖攻击可在一次攻击中实现以下三个目的:

- 诱骗用户在设备上安装恶意软件。

- 诱骗用户授予恶意软件对设备的完全管理权限。

- 使用覆盖攻击锁定设备并以此索要赎金。

覆盖攻击并不是新生事物,此前就已经引起过人们的关注。但在此之前,根据 IEEE 安全与隐私期刊中的最新研究结果,所有人都认为试图发起覆盖攻击的恶意应用要想成功,必须克服两大障碍:

- 必须在安装时明确要求用户授予其“draw on top”权限。

- 必须通过 Google Play 进行安装。

这些都是重要的缓解因素,正因如此,覆盖攻击并没有被视为严重威胁。

但是,我们新的 Unit 42 研究显示,有一种途径可以绕过这些缓解因素发起覆盖攻击。我们的研究人员发现,如果恶意应用利用这个新漏洞,那么它只需安装在设备上即可发起覆盖攻击。特别是,这意味着来自网站和除 Google Play 之外的其他应用商店的恶意应用均可发起覆盖攻击。值得注意的是,来自网站和除 Google Play 之外的其他应用商店的应用是全球 Android 恶意软件的重要来源。

其中一个特定漏洞可影响名为“Toast”(吐司)的 Android 功能。“Toast”是一种在屏幕上“弹出”(就像烤吐司一样)的通知窗口。“Toast”通常用于在其他应用之上显示消息和通知。

与 Android 中的其他窗口类型不同,Toast 不需要相同的权限,因此适用于以前的覆盖攻击的缓解因素在此并不适用。此外,我们的研究人员也已概述了如何创建覆盖整个屏幕的 Toast 窗口,因此使用 Toast 创建与常规应用窗口功能相同的窗口是可能的。

根据这项最新研究,覆盖攻击的风险便具有更高的严重性。幸运的是,最新版本的 Android 从一开始即可免受这些攻击的影响。但是,大多数使用旧版本 Android 的用户却容易受到攻击。这意味着对于所有使用 8.0 之前版本的 Android 用户来说,更新设备至关重要。您可以从移动运营商和手机制造商处了解关于补丁和更新可用性的信息。

当然,防范恶意应用最好的途径之一就是仅从 Google Play 安装 Android 应用,因为 Android 安全团队始终积极筛选恶意应用并从一开始就将其排除在商店之外。