本文为连载中的有关 2017 年网络安全形势的系列博文之一,旨在对“可能性极高的事件”(几乎必定会发生的预测结果)以及“可能性极小的事件”(发生可能性不高的预测结果)进行研究。

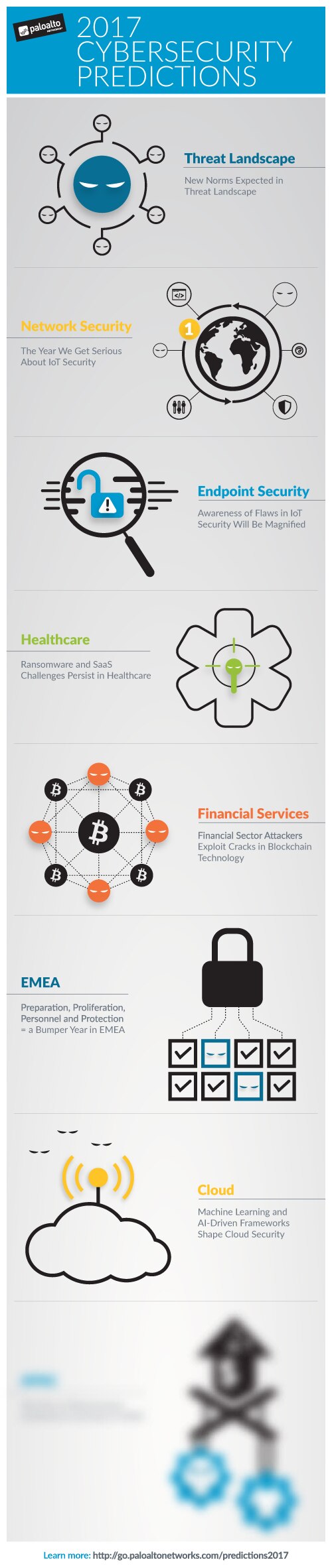

以下是我们对 2017 年关于云的预测:

可能性极高的事件

多重云、混合安全策略将成为 InfoSec 团队的新常态

在过去几年中,组织的数字足迹已经超出了本地数据中心和私有云的范围,扩展为采用 SaaS 和公共云的模式。迄今为止,InfoSec 团队一直处于被动状态,而同时尝试在其混合架构中实施全面的安全策略。在 2017 年,我们将看到 InfoSec 团队作出共同努力,制定和推出面向多重云的安全战略,旨在解决其组织的新兴数字需求。在所有云中维持一致的安全状态、全面的可见性和轻松的安全管理,能助力安全团队将其战略扩展到公共云和私有云安全考量以外的范围,并将工作重点放在安全启用 Saas 应用程序方面。

数据隐私法律的变化将影响云安全选择

对于全球各组织的云计算选择,跨境数据隐私法律将发挥重要作用。随着近期的局势发展,例如英国脱欧和亚太地区跨境数据流限制的扩展,展望 2017 年,IT 安全领导者将希望云安全供应商能够提供灵活性和适应性。云安全产品需要解决云之间的多样性,实施一致的安全策略,同时符合所在国家政府的数据隐私法律。WildFire EU 云是一个很好的例子,它能够帮助区域部门遵循当地的数据驻留要求。WildFire EU 是一个全球性、基于云、社区驱动的威胁分析框架,它能关联威胁信息并构建可应用于欧洲以外组织的公共、私有和 SaaS 足迹的预防规则集。

公共云中出现大规模泄露

我们在沉浸于公共云所带来的新鲜感和便利时,不禁回想起互联网早期的发展历程。几乎我们接触到的每个组织均已使用或有意使用 Amazon Web Services (AWS) 或 Microsoft Azure 来开展新的项目。基于这一观察结果,我们预测如果出现导致存储在公共云中的数据丢失的安全事故,这将会引起国际关注。实际情况是,鉴于过去一年的数据丢失量,可能已发生一起或多起成功的数据泄露事件,但是数据所在的特定位置(私有云、公共云、SaaS)很少会泄露(即使有的话)。但随着越来越多的公司将其关键业务应用程序迁移到公共云,这种情况势必会发生变化。

预测的基础是双重的。公共云供应商比大多数组织更安全,但他们的保护针对的是底层基础设施,并不一定能保护正在使用的应用程序、授予这些应用程序的访问权限以及通过使用这些应用程序可获得的数据。攻击者并不关心目标所在的位置。攻击者的目标是访问你的网络;导航到目标,无论其为数据、知识产权还是过剩的计算资源;随后执行他们的最终目标 - 无论其处于什么位置。从这个角度来看,你的公共云部署应该被视为数据中心的扩展,保护公共云的步骤应与保护数据中心的步骤一致。

公共云的快速发展,结合“更安全基础设施”的宣言,确实在某些情况下导致人们在安全性方面选择走捷径,仅采取极少的或根本不采取安全措施。我们经常听到客户和潜在客户说,使用本机安全服务和/或单点安全产品就足够了。现实情况是,基本过滤和 ACL 几乎无法减少威胁源头,而打开 TCP/80、TCP/443 将允许各种类型的近 500 个应用程序,包括代理、加密隧道和远程访问应用程序。端口过滤无法预防威胁或控制文件移动,在与用于检测和修复的单点产品或仅能预防已知威胁的产品结合使用时,所获得的提升也十分有限。我们希望随着公共云在数量和应用范围上日益增长,对于客户方面的安全责任模型能够投入更多的工作。考量因素应包括应用程序级别的完全可见性和控制以及预防已知和未知威胁,同时以自动化为目标,掌握所了解到的内容并用其为所有客户持续改进预防技术。

可能性极小的事件

自主安全:人工智能和机器学习驱动的安全框架兴起

2016 年,无人驾驶汽车和自拍无人机开始走向消费者。这些创新背后的技术主要受到人工智能 (AI) 和机器学习 (ML) 的驱动。在网络安全中使用 AI 和 ML 并非新鲜事。网络安全供应商已经利用这些技术来进行威胁分析,以及应对威胁情报所提出的大数据挑战。但是,开源 AI/ML 框架的普遍可用性及其带来的自动化简单性,将对 InfoSec 团队内的安全自动化方法进行重新定义。如今,安全自动化需要简化和加快单纯的与网络安全策略定义和执行相关的任务。在不久的将来,InfoSec 团队将利用人工智能和机器学习框架,在公共、私有和 SaaS 云基础设施中实施预测性安全措施。我们已看到有采用上述方法的先例。开源项目(如 MineMeld)正在改变 InfoSec 团队对于利用外部来源威胁数据的思维方式,开始根据组织特定的需求将其用于自配置安全策略。预计在 2017 年及之后,我们将看到自主网络安全方法的兴起。

不安全的 API:破坏自动化以侵入云端

应用程序编程接口 (API) 已成为访问云内服务的支柱。在认识到与传统身份验证方法和凭证存储实践(对所有人采用硬编码密码)相关的潜在问题后,云供应商已开始实施身份验证机制(API 密钥)和元数据服务(临时密码)作为简化应用程序开发的替代方案。API 方法在所有云服务当中普遍存在,在许多情况下是不安全的。它为黑客提供了新的攻击载体,预计从 2017 年开始,利用开放、不安全的 API 入侵云端而造成的数据泄露将不断涌现。

你对关于云的网络安全形势作何预测?请在评论中分享你的想法,同时敬请关注本系列的下一篇博客文章,我们将在此分享对亚太地区的网络安全形势预测。